تحويل خادم قديم إلى هدف iSCSI باستخدام Enterprise Storage OS (ESOS). توصيل وتكوين iSCSI في Windows Server تهيئة وتنسيق قرص iSCSI

مع ظهور القنوات الليفية وشبكات SAN المبنية عليها، وضع عالم التخزين رهاناته على الوصول إلى الشبكة لأنظمة التخزين. لقد أعلن الجميع تقريبًا بالإجماع أن شبكات التخزين هي المستقبل. لعدة سنوات، ظلت واجهة FC هي المعيار الذي لا جدال فيه في بنائها، ولكن اليوم يدرك الكثيرون أن وقت التغيير قادم. هناك بعض العيوب الخطيرة في شبكة SAN القائمة على FC - السعر ومشاكل الوصول إلى الأجهزة البعيدة جغرافيًا (على مسافة تزيد عن مئات الكيلومترات). في الآونة الأخيرة، ظهر عدد من المبادرات التي هي في مرحلة التقييس وتهدف إلى حل هذه المشاكل أو التحايل عليها. الأكثر إثارة للاهتمام منهم هو بروتوكول iSCSI.

تظهر مجموعة الحروف iSCSI بشكل متزايد على صفحات الصحف والنشرات الخاصة بالشركات الرائدة في تصنيع أنظمة تخزين البيانات. ألق نظرة على الموارد المخصصة للتخزين وسترى ذلك بالتأكيد. ولكن، بالنظر إلى المقالات والأخبار، من المرجح أن تجد الكثير من العبارات المعاكسة تمامًا: يقدم البعض بروتوكول iSCSI في المستقبل القريب كزعيم لا يمكن إنكاره لشبكات التخزين، والبعض الآخر يضع حدًا له حتى قبل ولادته.

صن تعارض تخزين IP

لقد أصبحت شركة Sun معارضة لتخزين IP. لن تقوم شركة Sun Microsystems بإصدار أنظمة تخزين تتمتع بإمكانية الوصول إلى IP. قال مارك كانيبا، نائب رئيس شركة صن لجميع أنظمة التخزين، مؤخرًا إن تخزين IP كان مجرد "حلم"، وفقًا لتقارير Byte and Switch.

وقال كانيبا " من غير العملي استخدام TCP/IP لتنظيم شبكة SAN نظرًا لزمن الوصول العالي في مثل هذه الشبكات. وحتى لو كان هناك مستقبل لشبكات التخزين القائمة على بروتوكول الإنترنت، فإنه سيكون على بعد ثلاث إلى خمس سنوات، أو ربما لن يتحقق أبدًا. لا يمكن تشغيل دفق التخزين فوق مكدس بروتوكول للأغراض العامة؛ فهو ذو احتياجات خاصة. إن التحديات التكنولوجية لتطبيق TCP/IP أكبر بكثير مما يعتقده الكثير من الناس. لهذا السبب نحن في صن نراهن على قناة الألياف"، هو قال. حتى الآن، لم تتخذ أي شركة مصنعة لأنظمة التخزين مثل هذا الموقف الواضح ضد تخزين IP. ويدعم منافسو شركة Sun، مثل Hewlett-Packard وIBM، هذه التقنيات بشكل أو بآخر.

تعد شركة HP بدعم بروتوكول iSCSI

« وقال مارك طومسون، رئيس قسم أنظمة تخزين الشبكات في شركة HP، إن النسخة النهائية من التكنولوجيا الجديدة يجب أن تظهر في الربع الأول من عام 2002. تعتزم الشركة تقديم مجموعة واسعة من المنتجات التي تدعم معيار iSCSI، والمصممة لدمج أنظمة التخزين في شبكات IP...»

تعترف شركة HP بأن مستخدمي أنظمة القنوات الليفية يشعرون براحة تامة وينجذبون أكثر إلى تقنية FCIP الحديثة بدلاً من بروتوكول iSCSI. ولكن في الوقت نفسه، تعتقد شركة HP أن تجربة الحلول المستندة إلى IP، وخاصة Ethernet، ستجعل منتجات iSCSI جذابة للعديد من العملاء.

عالم الكمبيوتر، #35/2001: "أنظمة التخزين الموحدة"

تقوم شركة IBM بإصدار منتج يستند إلى بروتوكول iSCSI

يوفر IBM TotalStorage IP Storage 200i اتصالاً مباشرًا بمحركات أقراص Ethernet LAN. يدعم نظام التخزين عالي السرعة هذا معيار الصناعة الجديد iSCSI، والذي يوفر بروتوكول SCSI عبر IP.

حسنًا، مثل هذه الرسائل المتناقضة لا تترك لنا خيارًا سوى اكتشاف الأمر بأنفسنا والموازنة بين الإيجابيات والسلبيات بشكل مستقل.

بروتوكول iSCSI

« iSCSI (واجهة نظام الكمبيوتر الصغيرة عبر الإنترنت) هو بروتوكول يعتمد على TCP/IP وهو مصمم للتواصل وإدارة أنظمة التخزين والخوادم والعملاء.».

يصف بروتوكول iSCSI:

- بروتوكول النقل لـ SCSI الذي يعمل فوق TCP

- آلية جديدة لتغليف أوامر SCSI في شبكة IP

- بروتوكول لجيل جديد من أنظمة التخزين التي ستستخدم TCP/IP الأصلي

على الفور هناك سخط، تريد وضع كل شيء في أكوام منفصلة. وكما قال أحد أساتذتي: "الشرحات منفصلة، والذباب منفصل". الحقيقة هي أن قواعد تسليم الحزم إلى IP وSCSI معاكسة تمامًا. في IP، يتم تسليم الحزم إلى المستلم دون مراعاة تسلسل صارم، كما أنه يستعيد البيانات، الأمر الذي يتطلب موارد معينة. في الوقت نفسه، وفقًا لمواصفات SCSI، كواجهة قناة، يجب إرسال جميع الحزم واحدة تلو الأخرى دون تأخير، ويؤدي انتهاك هذا الترتيب إلى فقدان البيانات. على الرغم من حقيقة أن هذه المشكلة، وفقا لبعض الخبراء، تقدم غموضا في الاستخدام العملي لتكنولوجيا iSCSI، فقد تم بالفعل تنفيذ عدد من الأجهزة اليوم التي تؤكد جدواها. تمكن المهندسون الذين عملوا على بروتوكول iSCSI من حل هذه المشكلة بطريقة معينة. تتطلب مواصفات iSCSI أحجامًا أكبر لرأس الحزمة. يتم تضمين معلومات إضافية في الرأس، مما يؤدي إلى تسريع عملية تجميع الحزم بشكل كبير.

وفقًا لأحد محبي بروتوكول iSCSI، هايمور، أحد كبار مهندسي الأنظمة في جامعة يوتا، فإن العائق الرئيسي أمام انتشار شبكة إيثرنت باعتبارها التقنية الأساسية لبناء شبكات التخزين هو الكمون المرتفع نسبيًا (ما يقرب من 75 ميكروثانية)، والذي ينشأ بسبب خصائص مكدس TCP / IP . في الأنظمة المتطورة، عند الوصول إلى آلاف الملفات في وقت واحد، يمكن أن يصبح هذا مشكلة خطيرة.

يدرك الأشخاص الذين يعملون على بروتوكول iSCSI أهمية زمن الوصول. وعلى الرغم من أنه يتم تطوير الكثير من الأدوات لتقليل تأثير المعلمات التي تسبب تأخيرات في معالجة حزم IP، فإن تقنية iSCSI في وضع يسمح لها ببناء أنظمة متوسطة المستوى.

يتطور بروتوكول iSCSI بسرعة كبيرة. لقد كان هناك شعور قوي بالحاجة إلى معيار جديد لدرجة أنه خلال 14 شهرًا من اقتراح إنشاء بروتوكول iSCSI، والذي تم تقديمه بواسطة IETF في فبراير 2000، ظهر عدد كبير جدًا من الأجهزة لتوضيح إمكانيات التفاعل فيما بينها. في يوليو 2000، تم نشر المسودة 0 لـ iSCSI، والتي تمثل بداية العمل على تطبيق التكنولوجيا. في يناير 2001، في إطار SNIA (رابطة صناعة شبكات التخزين)، تم إنشاء منتدى تخزين IP، والذي كان يضم بالفعل 50 عضوًا بعد ستة أشهر، وفي أبريل من نفس العام، تم تقديم منتج فاز قريبًا بجائزة "المؤسسة" جائزة منتج الشبكات.

والأمر الرائع في بروتوكول iSCSI هو أنه يجد الدعم بين عمالقة صناعة الكمبيوتر، بغض النظر عن التناقضات الموجودة داخل المعايير.

بعض أهم المهام والوظائف التطبيقية التي يتم تنفيذها باستخدام أنظمة تخزين البيانات هي:

المهام التي يتم تنفيذها بفعالية باستخدام الأساليب الحديثة:

- · توحيد أنظمة تخزين البيانات · النسخ الاحتياطي للبيانات · تجميع الخوادم · النسخ المتماثل (النسخ) · التعافي من الكوارث

الميزات الجديدة التي يتم تنفيذها بشكل فعال باستخدام تخزين IP:

- · التوزيع الجغرافي لشبكة SAN · جودة الخدمة · الأمن

وفي الوقت نفسه، فإن أنظمة تخزين البيانات الجديدة التي سيكون بروتوكول iSCSI بمثابة بروتوكول أصلي لها ستخلق الكثير من المزايا:

- · يوفر تقنية موحدة لربط أنظمة التخزين والخوادم والعملاء داخل شبكات LAN وWAN وSAN. · خبرة صناعية كبيرة في تقنيات Ethernet وSCSI. · إمكانية وجود مسافة جغرافية كبيرة لأنظمة التخزين. · القدرة على استخدام أدوات إدارة شبكة TCP/IP

علاوة على ذلك، لنقل البيانات إلى وحدة التخزين باستخدام واجهة iSCSI، لا يمكنك استخدام الوسائط والمحولات وأجهزة التوجيه الخاصة بشبكات LAN/WAN الحالية فحسب، بل يمكنك أيضًا استخدام بطاقات الشبكة العادية على جانب العميل. ومع ذلك، في هذه الحالة، تنشأ تكاليف عامة كبيرة لطاقة المعالج من جانب العميل الذي يستخدم هذه البطاقة. وفقًا للمطورين، يمكن أن يصل تنفيذ برنامج iSCSI إلى سرعات وسيط نقل البيانات Gigabit Ethernet مع حمل كبير يصل إلى 100% على وحدات المعالجة المركزية الحديثة. في هذا الصدد، يوصى باستخدام بطاقات الشبكة الخاصة التي ستدعم آليات إلغاء تحميل وحدة المعالجة المركزية من معالجة مكدس TCP. وفي وقت كتابة هذا التقرير (يونيو 2002)، كانت شركة إنتل تنتج هذه البطاقات.

يتم تقديم محول تخزين Intel PRO/1000T IP من شركة Intel بسعر 700 دولار أمريكي لكل وحدة. يحتوي هذا الجهاز على معالج Xscale قوي وذاكرة 32M وينقل الحسابات المتعلقة ببروتوكولات iSCSI وTCP/IP، بالإضافة إلى حساب المجاميع الاختبارية لإطارات TCP وIP إلى المعالج المدمج. يمكن أن يصل أدائه، وفقًا للاختبارات الداخلية للشركة، إلى 500 ميجابت/ثانية عند حمل وحدة المعالجة المركزية بنسبة 3-5% للنظام المضيف.

دعونا نلقي نظرة فاحصة على بروتوكول iSCSI

الشكل 1. شبكة IP باستخدام أجهزة iSCSIفي المثال الموضح في الشكل 1، يدعم كل خادم ومحطة عمل ومحرك أقراص واجهة Ethernet ومكدس بروتوكول iSCSI. تُستخدم أجهزة توجيه IP ومحولات Ethernet لتنظيم اتصالات الشبكة.

مع تقديم شبكة SAN، تمكنا من استخدام بروتوكول SCSI في البنية التحتية للشبكة، مما يوفر نقل بيانات عالي السرعة على مستوى الكتلة بين عناصر متعددة لشبكة التخزين.

توفر واجهة نظام الكمبيوتر الصغيرة عبر الإنترنت أيضًا إمكانية الوصول إلى البيانات، ولكن ليس بمفردها، ولكن فوق شبكات TCP/IP.

تعتمد بنية SCSI التقليدية على نموذج "العميل"/"الخادم". يبدأ "العميل"، مثل الخادم أو محطة العمل، طلبات قراءة البيانات أو كتابتها من منفذ - "خادم"، مثل نظام التخزين. يتم وضع الأوامر الصادرة عن "العميل" والتي تتم معالجتها بواسطة "الخادم" في كتلة واصف الأوامر (CDB). يقوم "الخادم" بتنفيذ الأمر، ويتم الإشارة إلى نهاية تنفيذه بإشارة خاصة. يعد التغليف والتسليم الموثوق لمعاملات CDB بين البادئين والمنفذين عبر شبكة TCP/IP هي المهمة الرئيسية لـ iSCSI، ويجب تنفيذها في بيئة SCSI غير تقليدية، ومن المحتمل أن تكون غير موثوقة لشبكات IP.

فيما يلي نموذج لطبقات بروتوكول iSCSI، مما يجعل من الممكن فهم ترتيب تغليف أوامر SCSI لنقلها عبر الوسائط المادية.

الشكل 2. نموذج للطبقات السفلى من بروتوكول iSCSI

يراقب بروتوكول iSCSI نقل كتل البيانات ويوفر تأكيدًا على صحة اكتمال عملية الإدخال/الإخراج. والتي، بدورها، يتم توفيرها من خلال واحد أو أكثر من اتصالات TCP.

يتكون بروتوكول iSCSI من أربعة مكونات:

- إدارة الأسماء والعناوين (عنوان iSCSI واصطلاحات التسمية).

- إدارة الجلسة (إدارة جلسة iSCSI).

- معالجة الأخطاء (معالجة أخطاء iSCSI).

- الأمان (أمان بروتوكول iSCSI).

إدارة الأسماء والعناوين

نظرًا لأن أجهزة iSCSI هي أعضاء في شبكة IP، فهي تمتلك كيانات شبكة فردية. يمكن أن يحتوي كيان الشبكة على عقدة iSCSI واحدة أو أكثر.

الشكل 3. نموذج كيان الشبكة

عقدة iSCSI هي معرف لأجهزة SCSI (في كيان الشبكة) التي يمكن الوصول إليها من خلال الشبكة. تحتوي كل عقدة iSCSI على اسم iSCSI فريد (يصل طوله إلى 255 بايت)، والذي يتم تشكيله وفقًا للقواعد المعتمدة لتسمية العقد على الإنترنت. على سبيل المثال: "fqn.com.ustar.storage.itdepartment.161". يحتوي هذا الاسم على نموذج يمكن قراءته بواسطة الإنسان ويمكن معالجته بواسطة خادم اسم المجال (DNS). وبالتالي، يضمن اسم iSCSI التعريف الصحيح لجهاز iSCSI، بغض النظر عن موقعه الفعلي. في الوقت نفسه، في عملية مراقبة البيانات ونقلها بين الأجهزة، يكون من الملائم أكثر استخدام مزيج من عنوان IP ومنفذ TCP، الذي توفره بوابة الشبكة. يوفر بروتوكول iSCSI، بالإضافة إلى أسماء iSCSI، دعمًا للأسماء المستعارة، والتي، كقاعدة عامة، يتم عرضها في أنظمة الإدارة لسهولة التعرف عليها وإدارتها بواسطة مسؤولي النظام.

إدارة الجلسة

تتكون جلسة iSCSI من مرحلة المصادقة (مرحلة تسجيل الدخول) ومرحلة التبادل (مرحلة الميزات الكاملة)، والتي تكتمل بأمر خاص.

تشبه مرحلة مصادقة iSCSI عملية تسجيل الدخول إلى منفذ القناة الليفية (PLOGI). يتم استخدامه للتفاوض على المعلمات المختلفة بين كيانين في الشبكة وتأكيد حقوق الوصول الخاصة بالبادئ. إذا نجحت مرحلة مصادقة iSCSI، فسيؤكد المنفذ تسجيل الدخول إلى البادئ، وإلا فلن يتم تأكيد تسجيل الدخول وسيتم إغلاق اتصال TCP.

بمجرد تأكيد تسجيل الدخول، تنتقل جلسة iSCSI إلى مرحلة التبادل. إذا تم إنشاء أكثر من اتصال TCP، يتطلب بروتوكول iSCSI أن يمر كل زوج أمر/استجابة عبر اتصال TCP واحد. يضمن هذا الإجراء تنفيذ كل أمر قراءة أو كتابة دون الحاجة إلى تتبع كل طلب بشكل إضافي أثناء مروره عبر سلاسل مختلفة. ومع ذلك، يمكن إرسال معاملات مختلفة في وقت واحد عبر اتصالات TCP مختلفة خلال نفس الجلسة.

الشكل 4. مثال على كتابة بروتوكول iSCSI

في نهاية المعاملة، يرسل/يستقبل البادئ أحدث البيانات، ويرسل المنفذ ردًا يؤكد نجاح نقل البيانات.

إذا كان من الضروري إغلاق الجلسة، فسيتم استخدام أمر تسجيل الخروج iSCSI، الذي ينقل معلومات حول أسباب إنهاء الجلسة. ويمكنه أيضًا نقل معلومات حول الاتصال الذي يجب إغلاقه في حالة حدوث خطأ في الاتصال، لإغلاق اتصالات TCP التي بها مشكلات.

معالجة الأخطاء

نظرًا للاحتمال الكبير لحدوث الأخطاء أثناء نقل البيانات في بعض أنواع شبكات IP، وخاصة تطبيقات WAN التي يمكن أن يعمل فيها بروتوكول iSCSI، يوفر البروتوكول الكثير من إجراءات معالجة الأخطاء.

لكي تعمل معالجة الأخطاء واسترداد الفشل بشكل صحيح، يجب أن يكون كل من البادئ والمنفذ قادرين على تخزين الأوامر مؤقتًا حتى يتم الإقرار بها. يجب أن يكون كل جهاز طرفي قادرًا على استرداد وحدة PDU المفقودة أو التالفة بشكل انتقائي كجزء من معاملة لاستعادة نقل البيانات.

يتضمن التسلسل الهرمي لمعالجة أخطاء iSCSI والاسترداد ما يلي:

- على المستوى الأدنى، اكتشاف الأخطاء واستعادة البيانات على مستوى مهمة SCSI، على سبيل المثال، إعادة إرسال وحدة PDU المفقودة أو التالفة.

- في المستوى التالي، قد يحدث خطأ في اتصال TCP الذي ينقل مهمة SCSI، أي قد يكون اتصال TCP تالفًا. في هذه الحالة، يتم إجراء محاولة لاستعادة الاتصال.

- وأخيرًا، يمكن أن تصبح جلسة iSCSI نفسها تالفة. عادةً لا يكون إنهاء الجلسة واستعادتها مطلوبًا إذا تم التعامل مع الاستعادة بشكل صحيح على مستويات أخرى، ولكن يمكن أن يحدث العكس. يتطلب هذا الموقف إغلاق كافة اتصالات TCP، وإكمال كافة المهام، وأوامر SCSI غير المكتملة، وإعادة تشغيل الجلسة عن طريق إعادة تسجيل الدخول.

أمان

نظرًا لاستخدام بروتوكول iSCSI في الشبكات التي يمكن فيها الوصول غير المصرح به إلى البيانات، تسمح المواصفات باستخدام مجموعة متنوعة من الأساليب لتحسين الأمان. أدوات التشفير مثل IPSec، التي تستخدم الطبقات السفلية، لا تتطلب تفاوضًا إضافيًا، نظرًا لأنها شفافة بالنسبة للطبقات العليا، بما في ذلك بروتوكول iSCSI. للمصادقة، يمكن استخدام حلول متنوعة، على سبيل المثال، Kerberos، أو Private Key Exchange؛ ويمكن استخدام خادم iSNS كمستودع مفاتيح.

أخرى (iFCP، FCIP)

كجزء من العمل على تقنيات تخزين بيانات الشبكة، أنشأ فريق عمل هندسة الإنترنت (IETF) مجموعة عمل لتخزين IP (IPS) في المجالات التالية:

- iSCSI (واجهة أنظمة الكمبيوتر الصغيرة عبر الإنترنت)

- FCIP (قناة ليفية عبر TCP/IP)

- iFCP (بروتوكول القنوات الليفية للإنترنت)

- iSNS (خدمة أسماء تخزين الإنترنت)

وأيضًا، كما ذكرنا سابقًا، في يناير 2001، تم تنظيم منتدى تخزين IP في إطار SNIA (رابطة صناعة شبكات التخزين). يضم المنتدى اليوم ثلاث مجموعات فرعية: FCIP، وiFCP، وiSCSI. يمثل كل منها بروتوكولًا يقع تحت حماية IETF.

فكيب- بروتوكول نفق تم إنشاؤه على أساس TCP/IP، وتتمثل وظيفته في توصيل شبكات FC SAN البعيدة جغرافيًا دون أي تأثير على بروتوكولات FC وIP.

iFCP- بروتوكول تم إنشاؤه على أساس TCP/IP لتوصيل أنظمة تخزين بيانات FC بشبكات تخزين بيانات FC، باستخدام البنية التحتية لـ IP مع أو بدلاً من عناصر تبديل وتوجيه FC.

بروتوكول iSCSI- تمت مناقشته أعلاه ...

لفهم موضع هذه البروتوكولات الثلاثة بشكل أفضل، نقدم رسمًا تخطيطيًا للشبكات التي تم إنشاؤها باستخدامها.

الشكل 5. رسم تخطيطي لشبكات تخزين IP

قناة ليفية عبر IP

الأقل ثورية من بين الثلاثة المذكورة أعلاه هو بروتوكول القناة الليفية عبر IP. فهو لا يُجري أي تغييرات تقريبًا على بنية شبكة SAN أو على تنظيم أنظمة تخزين البيانات نفسها. الفكرة الرئيسية لهذا البروتوكول هي تنفيذ إمكانية الجمع بين شبكات تخزين البيانات البعيدة جغرافياً.

هذا هو الشكل الذي تبدو عليه حزمة بروتوكول FCIP:

الشكل 6. الطبقات السفلى من بروتوكول FCIP

يساعد FCIP على حل مشكلة التوزيع الإقليمي وتجميع SAN على مسافات طويلة بشكل فعال. تتمثل مزاياه الرئيسية في أن هذا البروتوكول شفاف تمامًا لشبكات FC SAN الحالية ويركز على استخدام البنية التحتية لشبكات MAN/WAN الحديثة. وبالتالي، لتوفير وظائف جديدة، لن يحتاج المستخدمون الذين يبحثون عن فرص للاتصال بشبكات FC SAN البعيدة جغرافيًا إلا إلى بوابة FCIP واتصال بشبكة MAN/WAN. تنظر أجهزة SAN إلى شبكة SAN الموزعة جغرافيًا والتي تم إنشاؤها باستخدام FCIP على أنها شبكة FC عادية، وبالنسبة لشبكة MAN/WAN التي تتصل بها، فإنها تمثل حركة مرور IP منتظمة.

تحدد مسودة IETF IPS - معيار مجموعة عمل FCIP ما يلي:

- قواعد تغليف إطارات FC للإرسال عبر TCP/IP؛

- قواعد استخدام التغليف لإنشاء اتصال افتراضي بين أجهزة FC وعناصر شبكة FC؛

- بيئة TCP/IP لدعم إنشاء اتصالات افتراضية وتوفير نفق لحركة مرور FC عبر شبكة IP، بما في ذلك مشكلات الأمان وتكامل البيانات وسرعة نقل البيانات.

من بين المهام التطبيقية التي يمكن حلها بكفاءة باستخدام بروتوكول FCIP: النسخ الاحتياطي عن بعد، واستعادة البيانات، والوصول العام إلى البيانات. عند استخدام اتصالات MAN/WAN عالية السرعة، يمكنك أيضًا استخدام بنجاح: النسخ المتزامن للبيانات والوصول الموزع المشترك إلى أنظمة تخزين البيانات.

iFCP

بروتوكول قناة الإنترنت الليفية هو بروتوكول يوفر نقل حركة مرور FC عبر نقل TCP/IP بين بوابات iFCP. في هذا البروتوكول، يتم استبدال طبقة النقل FC بنقل شبكة IP، ويتم توجيه حركة المرور بين أجهزة FC وتبديلها باستخدام TCP/IP. يوفر بروتوكول iFCP القدرة على توصيل أنظمة تخزين FC الحالية بشبكة IP مع دعم خدمات الشبكة التي تحتاجها هذه الأجهزة.

تبدو حزمة بروتوكول iFCP كما يلي:

الشكل 7. الطبقات السفلى من بروتوكول iFCP

iFCP، وفقا للمواصفات:

- تراكب إطارات FC للنقل على اتصال TCP محدد مسبقًا؛

- تتداخل خدمات رسائل وتوجيه FC في جهاز بوابة iFCP، وبالتالي، لا يتم دمج هياكل ومكونات شبكة FC في شبكة SAN مشتركة، ولكن تتم إدارتها بواسطة أدوات TCP/IP؛

- يقوم بإنشاء أنفاق IP ديناميكيًا لإطارات FC

إحدى الميزات المهمة لـ iFCP هي أنه يوفر اتصال FC من جهاز إلى جهاز عبر شبكة IP، وهي أكثر مرونة من اتصال SAN إلى SAN. لذلك، على سبيل المثال، إذا كان لدى iFCP رابط TCP بين أزواج N_Port لجهازين FC، فقد يكون لهذا الارتباط مستوى جودة الخدمة الخاص به، والذي سيكون مختلفًا عن مستوى جودة الخدمة الخاص بزوج جهاز FC الآخر.

خاتمة

بإيجاز، أود أن أعرب عن ثقتي الراسخة في أن القناة الليفية لن تختفي في أي مكان في المستقبل القريب، وسوف ينمو سوق FC SAN ويتطور. وفي الوقت نفسه، ستوفر بروتوكولات تخزين IP الفرصة لاستخدام شبكات التخزين بشكل فعال في مهام التطبيقات التي لا تستطيع FC توفير التنفيذ الفعال لها. باستخدام بروتوكولات FCIP وiFCP، ستصبح شبكات التخزين موزعة جغرافيًا. وسيؤدي إدخال بروتوكول iSCSI بدوره إلى تمكين استخدام فوائد شبكة SAN في المجالات التي لا تزال غير محققة، أو يتم تنفيذها بشكل غير فعال في إطار التقنيات الشائعة اليوم.

ملاحظة.

أصبح التطور السريع لشبكات تخزين البيانات الأساس لتشكيل مفهوم شبكة منطقة التخزين العالمية. WWSAN هي شبكة تخزين عالمية وتنص على إنشاء بنية تحتية توفر وصولاً عالي السرعة وتخزينًا للبيانات الموزعة في جميع أنحاء العالم. هذا المفهوم قريب جدًا من شبكة الويب العالمية الموجودة اليوم، ولكنه يعتمد على خدمات أخرى. أحد الأمثلة الأصلية هو خدمة "المدير" الذي يسافر حول العالم لتقديم العروض التقديمية. توفر WWWSAN الحركة الشفافة لبيانات "الجوال" بعد الحركة الشخصية لمالكها حول العالم. وبالتالي، بغض النظر عن مكان وجود "المدير"، ستتاح له دائمًا الفرصة للحصول على وصول عالي السرعة إلى البيانات التي يحتاجها، والتي لن يتطلب العمل بها مزامنة معقدة، وأحيانًا غير فعالة للغاية عبر WWW.

من الآمن أن نقول إن مفهوم بناء شبكة تخزين بيانات عالمية يتناسب تمامًا مع تطوير تقنيات تخزين IP الحديثة.

المصطلحات والاختصارات:

- SAN - شبكة منطقة التخزين

- CDB - كتلة واصف الأوامر، بروتوكول واصف الأوامر (الوصف).

- PDU - وحدة بيانات البروتوكول، وحدة تبادل البروتوكول، وحدة بيانات البروتوكول.

- جودة الخدمة - مختصر. من جودة الخدمة، جودة وفئة خدمات نقل البيانات المقدمة (عادة ما تصف الشبكة من حيث الكمون وعرض النطاق الترددي للإشارة).

- SNIA - رابطة صناعة شبكات التخزين، رابطة صناعة أنظمة تخزين الشبكات.

- DNS - خادم اسم المجال، خادم اسم المجال.

- PLOGI - تسجيل الدخول إلى منفذ القناة الليفية.

- iSCSI - واجهة أنظمة الكمبيوتر الصغيرة عبر الإنترنت

- FCIP - قناة ليفية عبر TCP/IP

- iFCP - بروتوكول قنوات الإنترنت الليفية

- iSNS - خدمة أسماء تخزين الإنترنت

- WWSAN - شبكة منطقة التخزين العالمية، شبكة تخزين بيانات عالمية

الأدب:

- "SAN بعد القناة الليفية" - لوكاس ميريان. 12/02/2002: عالم الكمبيوتر، #05/2002؛

- البرنامج التعليمي لتخزين IP، - SNIA؛

- المستند التقني التقني لـ iSCSI، - SNIA؛

- بروتوكول قناة الإنترنت الليفية (iFCP) - نظرة عامة فنية، - SNIA؛

- منتدى التخزين، - HP EMEA، 12-13 يونيو 2002.

بعد خمس سنوات من العمل مع شبكات منطقة تخزين القنوات الليفية (SANs)، كنت في حيرة شديدة من ظهور بروتوكول iSCSI: ما الذي يفعله البروتوكول، والأهم من ذلك، كيف يعمل وكيف يمكن استخدام بروتوكول iSCSI لحل مشكلات العالم الحقيقي المستخدمين. لذا، بعد عدة أشهر مكثفة من التحدث مع العديد من الخبراء حول هذا الموضوع، أقدم في هذه المقالة بعضًا من آرائي الخاصة حول بروتوكول iSCSI.

ما هو بالضبط بروتوكول iSCSI؟

يرسل بروتوكول iSCSI أوامر SCSI في حزم IP. بمزيد من التفاصيل، تم تصميم بروتوكول iSCSI كبروتوكول لبادئ التخزين (عادةً خادم) لإرسال أوامر SCSI إلى منفذ (عادةً شريط أو قرص) عبر IP.البروتوكولات الأخرى: FCIP - يرسل كتل القنوات الليفية عبر IP، مما يؤدي بشكل أساسي إلى توسيع اتصالات القنوات الليفية؛ ليس له حقًا أي علاقة بـ SCSI. من ناحية أخرى، يوفر iFCP تعيين FCP (SCSI التسلسلي عبر القناة الليفية) من وإلى IP. بمعنى آخر، فهو يوفر بروتوكول توجيه للقناة الليفية (النسيجية) الذي يسمح بالاتصال عبر IP.

بمعنى آخر، iSCSI هو بروتوكول SCSI عبر IP الذي يربط الخادم بمخزن البيانات. توفر البروتوكولات الأخرى اتصالات من قناة ليفية إلى قناة ليفية بدرجات متفاوتة من الذكاء.

كيف تجد أجهزة iSCSI بعضها البعض؟

في حالة اتصالات SCSI العادية وحلقات القنوات الليفية، تكون طريقة اكتشاف الجهاز بدائية تمامًا. بالنسبة لشبكات القنوات الليفية (النسيجية)، هناك خدمة ضرورية تسمى خادم الاسم البسيط، أو ببساطة خادم اسم المجال، الذي يعمل مع مئات أو آلاف الأجهزة. ولكن في IP، من الناحية النظرية، يمكن أن يكون هناك عدة ملايين من الأجهزة.توجد حاليًا آليتان تستخدمان لاكتشاف أجهزة iSCSI في عالم IP. الأول هو SLP (بروتوكول محدد موقع الخدمة) - وهو بروتوكول من عائلة TCP/IP يسمح بالتكوين التلقائي للموارد المختلفة. لقد كان بروتوكول اكتشاف الخدمة هذا موجودًا بالفعل في عالم IP لبعض الوقت. ومع ذلك، في الآونة الأخيرة، بدأت العديد من الشركات المصنعة، بما في ذلك Microsoft، في تطوير بروتوكول جديد - Internet Simple Name Server. ببساطة، استغرق الأمر مبادئ خادم اسم النطاق البسيط للقناة الليفية ثم تم توسيع نطاقه للتعامل مع حجم شبكات IP دون فقدان ميزات التخزين الخاصة بـ SLP.

كيف يمكن استخدام بروتوكول iSCSI؟

هناك ثلاث طرق رئيسية لاستخدام بروتوكول iSCSI:- خادم iSCSI متخصص يمكنه الوصول إلى وحدة تخزين iSCSI المتخصصة.

- خادم iSCSI متخصص يصل إلى وحدة التخزين المتصلة بالقناة الليفية من خلال موجه iSCSI إلى القناة الليفية.

- خادم القناة الليفية يصل إلى وحدة تخزين iSCSI من خلال جهاز توجيه من قناة ليفية إلى iSCSI.

إذن ما هو الأكثر احتمالا و/أو العملي للاستخدام؟ للإجابة على هذا السؤال، نحتاج إلى الرجوع إلى الوراء قليلاً وتذكر أن التخزين الشبكي يتطلب المرونة، وذلك باستخدام المنتجات بطرق مختلفة. اليوم، يعد استخدام بروتوكول iSCSI في الخوادم أمرًا جديدًا نسبيًا، ولكنه سهل، نظرًا لدعم Microsoft لنظامي التشغيل Windows Server 2000 و2003.

لهذا السبب، تتمثل إحدى طرق استخدام بروتوكول iSCSI في استخدام خوادم iSCSI المتصلة بتخزين القنوات الليفية الموجود عبر موجه iSCSI إلى قناة ليفية، على الأرجح في شبكة SAN للقناة الليفية. وهذا يعني أن نفس المنافذ الموجودة على نفس صفائف التخزين يمكنها توفير خدمة التخزين لكل من خوادم القنوات الليفية وخوادم iSCSI. لذلك، يتيح لك هذا الحصول على المزيد من الفوائد من استخدام تخزين SAN والقنوات الليفية أكثر مما لديك بالفعل، ويمكنك القيام بذلك الآن - يقدم السوق جميع المنتجات الضرورية.

وفقًا لافتراضاتي، ستحدث أحداث مماثلة في سوق NAS، وهي في الواقع تحدث بالفعل. نظرًا لأن أجهزة NAS تقوم بالفعل بتوصيل محركات الأقراص بشبكات IP، ومشاركة الخدمات عبر نظام ملفات الشبكة (NFS) و/أو بروتوكول الوصول إلى ملفات الإنترنت المشترك (CIFS)، فمن السهل على NAS نقل البيانات على مستوى الكتلة عبر نفس المنافذ باستخدام بروتوكول iSCSI، مرة أخرى مما يسمح لك باستخدام حلول التخزين الموجودة بطرق جديدة.

هناك العديد من الحلول الأخرى المثيرة للاهتمام وغير القياسية التي تنتظر ظهور وحدة تخزين مخصصة عبر بروتوكول iSCSI فقط، والتي يمكن أن تعمل بشكل مثالي في موقع جديد حيث لم يتم تنفيذ دمج التخزين بعد، ولا يوجد سوى منتجات حل واحد فقط.

من سيستخدم بروتوكول iSCSI؟

باعتباري خبيرًا عمل في مجال القنوات الليفية لعدة سنوات، يتعين علي لسوء الحظ أن أشير إلى عالم القنوات الليفية أن بروتوكول iSCSI يمكن أن يعمل بسرعة سلكية ويمكنه بالتأكيد العمل بنفس سرعة أي خادم عادي يؤدي مهام أي تطبيق عادي. بالنسبة لمجتمع IP، من الضروري ملاحظة الانتشار الكبير للقنوات الليفية، خاصة عند مقارنة عددها بعدد منافذ الشبكة سعة 1 جيجابايت، وليس بعدد منافذ الشبكة الأخرى. من المهم لمجتمع القنوات الليفية ملاحظة أنه على الرغم من اتصال الكثير من وحدات التخزين وحتى عدد كبير من الخوادم القوية بالقناة الليفية، إلا أن هناك عددًا من خوادم Unix غير المتصلة وعددًا كبيرًا من خوادم Intel التي لا تعمل مع قناة ليفية.لذلك، يمكن أن يعمل بروتوكول iSCSI مع أي شخص، ولكن ربما يكون أكبر سوق محتمل هو خوادم Intel، والخوادم عالية الكثافة والرقيقة للغاية (Intel أو غير ذلك). بالإضافة إلى ذلك، يمكن استخدام بروتوكول iSCSI في بعض الأحيان للخوادم عالية الأداء، في حالة المكاتب البعيدة للوصول إلى مركز بيانات مركزي عبر شبكة SAN، وفي حالات أخرى حيث يكون من السابق لأوانه استخدام القناة الليفية، بعد كل شيء، لا تزال هناك العديد من الخوادم ووحدات التخزين غير متصلة ببيانات الشبكة.

NIC وTOE وHBA: متى يجب استخدامها؟

في الختام، هناك ثلاث طرق لتوصيل الخادم:- بطاقة الواجهة القياسية (NIC) مع برنامج تشغيل iSCSI

- TOE (محرك إلغاء تحميل TCP) NIC مع برنامج تشغيل iSCSI

- تم إنشاء HBAs (محول الناقل المضيف) لـ iSCSI بواسطة الشركات المصنعة لمحولات القنوات الليفية التقليدية.

النقطة الأساسية هنا هي أنه، على عكس محولات القنوات الليفية، يتراوح تسعير iSCSI من الأداء المنخفض (المجاني) إلى الأداء العالي (المسرعات)، وبالتالي يمكن تخصيصه ليناسب متطلبات التطبيق. كما تسمح سعة تحميل الإخراج (التوزيع أو الاشتراك الزائد) باستخدام منافذ إيثرنت أكثر فعالية من حيث التكلفة (سواء السريعة أو GE) بدلاً من منافذ محولات FC المتخصصة، مما يقلل التكاليف بشكل أكبر. مع بطاقات iSCSI TOE التي تبلغ تكلفتها 300 دولار أو أقل، يكون الحمل الإضافي لمرفقات المضيف أقل بكثير من بطاقات FC، حتى بالنسبة لأداء TOE.

نظرًا لأن FC يمكن تشغيله بسرعة 2 جيجابت في الثانية، فإن استخدام القناة الليفية هو الأفضل للخوادم المتطورة (لا يوجد 2G Ethernet)، على الرغم من أنه لكي نكون منصفين، لا يوجد العديد من الخوادم التي تستخدم هذا النوع من النطاق الترددي، حتى على القناة الليفية. بالطبع، من منظور التخزين، من المرجح أن تصل سرعته إلى 2 جيجابت في الثانية حتى نرى منافذ FC 10 جيجابت أو حتى منافذ إيثرنت/iSCSI بسرعة 10 جيجابت. يفتح بروتوكول iSCSI الباب أمام مئات أو آلاف الخوادم، خاصة أنظمة Intel، والتي قد يكون الكثير منها أقل تطلبًا، والعديد منها لم يستفيد بعد من التخزين المتصل بالشبكة.

الوقت وحده هو الذي سيخبرنا بما سيحدث بالضبط، على الرغم من وجود شيء واحد مؤكد - وهو أنه سيكون عامًا مثيرًا للاهتمام للغاية بالنسبة للتخزين عبر الشبكة ولبروتوكول iSCSI.

إذا سبق لك أن قمت بإدارة خوادم أو شبكة كمبيوتر خاصة بالشركة، فمن المحتمل أنك واجهت مشكلة زيادة سعة البنية الأساسية الحالية الخاصة بك بشفافية. وعلى الرغم من وجود مثل هذه الحلول من حيث المبدأ، إلا أنها تتميز عادة بارتفاع الأسعار وانخفاض المرونة.

عادةً لا تحتوي الأنظمة مقاس 19 بوصة على مساحة كافية لاستيعاب محركات الأقراص الثابتة الإضافية. ونتيجة لذلك، يظهر البديل الوحيد: توصيل أجهزة تخزين فردية مقاس 19 بوصة بالخادم عبر واجهة SCSI أو قناة ليفية. ومع ذلك، في الوقت نفسه، ما زلنا نمزج بين مهام الخادم ووظائف تخزين البيانات.

كما أن حالات الخوادم الكبيرة التي تحتوي على فتحات إضافية لمحركات الأقراص الثابتة ليست حلاً مثاليًا - مرة أخرى، نحصل على مزيج من المهام.

توافق على أن التخزين المثالي يجب أن يكون مرنًا للغاية. بحيث يمكن نشره بسهولة، واستخدامه من أجزاء كثيرة من الشبكة، ومن أنظمة تشغيل مختلفة، وبالطبع يمكن توسيعه بسهولة. ولا ينبغي إغفال الأداء. يمكن تسمية الإجابة على جميع الأسئلة المطروحة بـ iSCSI - Internet SCSI. يقوم هذا الحل بحزم بروتوكول SCSI في حزم TCP/IP، مما يؤدي إلى إنشاء واجهة تخزين عالمية للبنية التحتية للشبكة بالكامل. بالإضافة إلى ذلك، يتيح لك بروتوكول iSCSI دمج أنظمة التخزين الحالية لديك.

كيف يعمل بروتوكول iSCSI؟

يوضح الرسم البياني كيفية عمل بروتوكول iSCSI. يجب أن تستخدم أنظمة التخزين الفرعية البنية التحتية الحالية للشبكة، بشكل مستقل عن الخوادم. إن دمج التخزين الذي ذكرناه أعلاه يعني ببساطة أنه يجب الوصول إلى التخزين من أي خادم، مما يقلل من تكاليف الإدارة. بالإضافة إلى ذلك، يمكن إضافة سعة إضافية إلى الأنظمة الحالية.

مزايا هذا النهج كثيرة، وهي واضحة تماما. تمتلك العديد من الشركات بالفعل بنية تحتية فعالة للشبكة، وغالبًا ما تستخدم تقنيات تم اختبارها عبر الزمن مثل Ethernet. ليست هناك حاجة لتنفيذ أو اختبار أي تقنيات جديدة لاستخدام بروتوكول iSCSI أو أنظمة أخرى مثل SAN (شبكات منطقة التخزين). بالطبع، هنا يمكنك توفير متخصصي التنفيذ باهظ الثمن.

بشكل عام، يمكن لأي مسؤول شبكة إدارة عملاء وخوادم iSCSI مع القليل من التدريب. بعد كل شيء، يتم نشر بروتوكول iSCSI على البنية التحتية الحالية. بالإضافة إلى ذلك، يتوفر بروتوكول iSCSI بشكل كبير لأنه يمكن توصيل خوادم iSCSI بمحولات متعددة أو قطاعات شبكة. وأخيرًا، تتميز البنية بطبيعتها بأنها قابلة للتطوير بشكل كبير بفضل تقنيات تحويل Ethernet.

من حيث المبدأ، يمكن تنفيذ خادم iSCSI إما في البرامج أو الأجهزة. ولكن بسبب الحمل الكبير للحل البرمجي على المعالج، فمن الأفضل الالتزام بالخيار الأخير. العبء الرئيسي على خادم iSCSI هو تغليف حزم SCSI في حزم TCP/IP، وكل ذلك يجب أن يتم في الوقت الفعلي. من الواضح أنه في خادم البرنامج سيتم تنفيذ جميع هذه المهام بواسطة المعالج المركزي، وفي حل الأجهزة - محركات TCP/IP وSCSI الخاصة.

بفضل عميل iSCSI، يمكن دمج موارد التخزين الخاصة بخادم iSCSI في نظام العميل في شكل جهاز يشبه في المعنى محرك الأقراص الثابتة المحلي. هنا، ستكون الميزة الكبيرة مقارنة بمجلدات الشبكة المشتركة (المشاركات) هي الأمان العالي. بعد كل شيء، يؤكد بروتوكول iSCSI على المصادقة الصحيحة لحزم بروتوكول iSCSI، ويتم نقلها عبر الشبكة في شكل مشفر.

وبطبيعة الحال، سوف تحصل على أداء أقل قليلاً من أنظمة SCSI المحلية - لأن الشبكة تقدم تأخيراتها الخاصة. ومع ذلك، فإن الشبكات الحديثة ذات النطاق الترددي الذي يصل إلى 1 جيجابت/ثانية (128 ميجابايت/ثانية) توفر بالفعل سرعة كافية، ولكن معظمها لا يتم استخدامه أبدًا.

يتم تعيين اسم خاص لكل عقدة عبر بروتوكول iSCSI (يصل طوله إلى 255 بايت كحد أقصى) واسم مستعار (اسم قصير)، لا يعتمدان على عنوان IP. وبالتالي، سيتم ضمان الوصول إلى وحدة التخزين حتى بعد نقلها إلى شبكة فرعية أخرى.

بروتوكول iSCSI قيد التنفيذ

وبطبيعة الحال، وبصرف النظر عن الشبكة، فإن الشرط الرئيسي لتنفيذ بروتوكول iSCSI هو تنظيم خادم iSCSI. لقد اختبرنا العديد من الحلول، سواء البرامج أو الأجهزة.

يفي كلا النوعين من الحلول بجميع متطلبات بروتوكول iSCSI، مما يوفر إمكانية الوصول إلى أجهزة الكمبيوتر العميلة للتخزين. يمكن تجهيز نظام العميل بمحول iSCSI، مما يقلل الحمل على المعالج المركزي (مناسب جدًا لمحطات العمل).

من حيث المبدأ، يمكن استخدام بروتوكول iSCSI على شبكة بسرعة 100 ميجابت/ثانية، ولكن بعد ذلك، مقارنة بمحركات الأقراص المحلية، سوف تواجه تباطؤًا كبيرًا. بطبيعة الحال، يعد Gigabit Ethernet حلا أكثر كفاءة - من غير المرجح أن يصبح عرض النطاق الترددي عنق الزجاجة حتى عند استخدام عدة صفائف RAID 5، لا يمكن قول ذلك عن صفائف RAID 0، ولكن نادرا ما يتم توصيل هذا التخزين عبر الشبكة.

إذا انتقلت إلى العميل، فستكون هناك حاجة إلى بادئ iSCSI. لقد تم إصدارها لجميع أنظمة التشغيل تقريبًا. يعد بحث Google عن مجموعة "Microsoft" و"iSCSI" و"Initiator" مثالًا جيدًا على ذلك.

ثم، في برنامج البدء، تحتاج إلى تكوين اتصال بالخادم. ستظهر محركات أقراص الخادم المتصلة على الكمبيوتر كمحركات أقراص ثابتة، ويمكن استخدامها كمحركات أقراص عادية.

يوفر بروتوكول iSCSI تشفير الحزمة المستند إلى IPsec، على الرغم من أنه ليس مطلوبًا. على سبيل المثال، ليس من المنطقي دائمًا تشفير الحزم داخل شبكة الشركة. سيكون هذا الخيار أكثر إثارة للاهتمام بالنسبة لشبكة WAN.

تطبيقات إضافية

يعد بروتوكول iSCSI أيضًا وسيلة ممتازة للنسخ الاحتياطي للبيانات، نظرًا لأنه يمكن نسخ المعلومات بسهولة إلى محرك أقراص ثابت آخر. بما في ذلك، حتى عبر الإنترنت، استخدام وظيفة النسخ الاحتياطي لنظام التشغيل Windows. ويمكن أيضًا توصيل بروتوكول iSCSI عبر اتصال DSL، ولكن العامل المحدد هنا سيكون سرعة الخط. ومع ذلك، كل هذا يتوقف على طبيعة التطبيق.

الميزة الكبرى لبروتوكول iSCSI هي أن التكرار الكلاسيكي لم يعد يقتصر على موقع واحد - ولا ينبغي الاستهانة بهذا. على سبيل المثال، يمكن الآن تثبيت أجهزة مثل محركات أشرطة الكاسيت في أي مكان على الشبكة. وحتى في حالة حدوث الأسوأ، يمكن استرداد بيانات iSCSI في أقل وقت ممكن.

إذا تم تطبيق حل iSCSI في البرنامج، فسيتعين على محول الشبكة نقل الكثير من البيانات. نظرًا لأن محولات الشبكة التقليدية لا تستخدم دائمًا تقنيات تسريع الأجهزة المختلفة، فقد يتم نقل بعض الحمل إلى المعالج المركزي. SCSI هو بروتوكول كتلة، في حين أن Ethernet هو بروتوكول حزمة. أي أن الكثير من عبء العمل سيكون مرتبطًا بتغليف واستخراج معلومات SCSI من حزم TCP/IP. يمكن لمثل هذه المهمة تحميل حتى المعالج الحديث بسعة.

لحل المشكلة، تم تطوير محركات TOE خاصة (TCP/IP Offload Engines)، والتي تتولى جميع عمليات iSCSI المعقدة مباشرة بعد محول الشبكة. ونتيجة لذلك، يتم تقليل الحمل على معالج النظام، ويمكن للمستخدمين والنظام الاستمرار في العمل بشكل طبيعي.

آمل أن يكون قد أصبح الآن أكثر وضوحًا ما هو تخزين الشبكة على بروتوكول iSCSI وكيفية عمله.

ب لقد أصبحت منذ فترة طويلة تعتمد على المعلومات. قد تفقد المعدات والموظفين والأموال وأكثر من ذلك بكثير، ولكن يمكن استعادة هذه الموارد (حتى لو على المدى الطويل). لكن فقدان بيانات الشركة عادة ما يكون لا رجعة فيه. وفقا للوكالات التحليلية، إذا فقدت الشركة 80٪ من بياناتها، فسوف تتوقف عن الوجود خلال 2-3 سنوات. وبما أن أمن الأعمال هو أحد ركائز أمن أي بلد، فإن الاتحاد الأوروبي والولايات المتحدة الأمريكية لديهما بالفعل قوانين تلزم الشركات التجارية، وكذلك الوكالات الحكومية، بتنفيذ وسائل لحماية المعلومات من الكوارث. يؤدي هذا الوضع إلى زيادة الحاجة إلى حلول تهدف إلى منع فقدان البيانات. يمكن أن يحدث هذا بسبب فشل المعدات، أو هجوم الفيروسات أو القراصنة، أو الخطأ البشري، أو الكوارث الطبيعية أو من صنع الإنسان، أو الحرائق، وما إلى ذلك. للحماية من هذه العوامل، من الضروري تنظيم تخزين البيانات الاحتياطية، في معظم الحالات عن بعد. لقد تم بالفعل تناول موضوع أنظمة تخزين البيانات الاحتياطية في الإصدارات السابقة من المجلة. لذلك، لن نصف هنا المفاهيم العامة، لكننا ننتقل على الفور إلى دراسة مفصلة لأحد التقنيات الواعدة - iSCSI. وفقًا للشركات التحليلية، تمثل المنتجات التي تستخدم بروتوكول iSCSI اليوم 25% من سوق أنظمة تخزين البيانات للمبتدئين، وبحلول عام 2010، سوف يسود بروتوكول iSCSI تقريبًا في قطاع تخزين الشركات الصغيرة، حيث يحتل 50% من السوق في المتوسط. قطاع الأعمال و20-25% في قطاع الأعمال الكبيرة.

ما هو بروتوكول iSCSI؟

iSCSI هو بروتوكول شامل لنقل كتل البيانات عبر شبكات IP. يُستخدم هذا البروتوكول على الخوادم (في مصطلحات iSCSI - "البادئون")، وأجهزة التخزين ("الأهداف")، وأجهزة نقل البروتوكول ("البوابات"). يستخدم بروتوكول iSCSI محولات وأجهزة توجيه شبكة Ether عادية لنقل كتل البيانات من الخادم إلى وحدة التخزين. كما يسمح لك باستخدام البنية التحتية IP الموجودة لتنظيم شبكات منطقة التخزين (SANs) دون قيود المسافة.

يعتمد بروتوكول iSCSI على البروتوكولين الأكثر استخدامًا: SCSI - بروتوكول لتبادل كتل البيانات بين الكمبيوتر والتخزين، وIP - بروتوكول نقل الشبكة الأكثر استخدامًا اليوم في شبكات Ethernet الخاصة بالشركات.

في التين. يوضح الشكل 1 بشكل تخطيطي مجموعة البروتوكولات المستخدمة عند استخدام بروتوكول iSCSI. يؤدي استخدام مجموعة أوامر SCSI القياسية إلى تبسيط التوافق مع أنظمة التشغيل والتطبيقات الحالية. يتيح استخدام TCP/IP إمكانية نقل أوامر SCSI عالميًا.

تعتمد بنية SCSI التقليدية على نموذج خادم العميل. "العميل"، الذي يمكن أن يكون، على سبيل المثال، خادمًا فعليًا أو محطة عمل، يبدأ طلبات قراءة البيانات أو كتابتها من المنفذ - "الخادم"، وهو، كقاعدة عامة، نظام تخزين. يتم وضع الأوامر الصادرة عن "العميل" والتي تتم معالجتها بواسطة "الخادم" في كتلة واصف الأوامر (CDB).

CDB عبارة عن بنية يرسل من خلالها تطبيق العميل الأوامر إلى جهاز الخادم. يقوم "الخادم" بتنفيذ الأمر، ويتم الإشارة إلى نهاية تنفيذه بإشارة خاصة. يعد التغليف والتسليم الموثوق لمعاملات CDB بين البادئين والمنفذين عبر شبكة TCP/IP هي المهمة الرئيسية لـ iSCSI، ويجب تنفيذها في بيئة SCSI غير تقليدية، ومن المحتمل أن تكون غير موثوقة لشبكات IP.

في التين. يوضح الشكل 2 نموذجًا لطبقات بروتوكول iSCSI، مما يسمح لك بفهم الترتيب الذي يتم به تغليف أوامر SCSI للإرسال عبر الوسائط المادية.

يراقب بروتوكول iSCSI نقل كتل البيانات ويوفر تأكيدًا على صحة اكتمال عملية الإدخال/الإخراج، والتي يتم توفيرها بدورها من خلال واحد أو أكثر من اتصالات TCP.

أرز. 2. نموذج للطبقات السفلية لبروتوكول iSCSI

|

|

أرز. 3 . نموذج "كيانات الشبكة"

يتكون بروتوكول iSCSI من أربعة مكونات:

إدارة الأسماء والعناوين (عنوان iSCSI واصطلاحات التسمية)؛

إدارة الجلسة (إدارة جلسات iSCSI)؛

معالجة الأخطاء (معالجة أخطاء iSCSI)؛

الأمان (أمان بروتوكول iSCSI).

إدارة الأسماء والعناوين

نظرًا لأن أجهزة iSCSI هي أعضاء في شبكة IP، فإنها تمتلك "كيانات شبكة" فردية. يمكن أن تحتوي كل واحدة منها على عقدة iSCSI واحدة أو أكثر (الشكل 3).

عقدة iSCSI هي معرف لأجهزة SCSI التي يمكن الوصول إليها عبر الشبكة. تتمتع كل عقدة iSCSI باسم فريد (يصل طوله إلى 255 بايت)، والذي يتم تشكيله وفقًا للقواعد المعتمدة لتسمية العقد على الإنترنت (على سبيل المثال، fqn.com.ustar.storage.itdepartment.161). يحتوي هذا الاسم على نموذج يمكن قراءته بواسطة الإنسان ويمكن معالجته بواسطة خادم اسم المجال (DNS). وبالتالي، يضمن اسم iSCSI التعريف الصحيح لجهاز iSCSI، بغض النظر عن موقعه الفعلي.

في الوقت نفسه، في عملية مراقبة ونقل البيانات بين الأجهزة، يكون من الملائم أكثر استخدام مزيج من عنوان IP ومنفذ TCP، الذي توفره بوابة الشبكة. يوفر بروتوكول iSCSI، بالإضافة إلى أسماء iSCSI، دعمًا للأسماء المستعارة، والتي يتم عرضها عادةً في أنظمة الإدارة لسهولة التعرف عليها وإدارتها بواسطة مسؤولي النظام.

إدارة الجلسة

تتكون جلسة iSCSI من مرحلة المصادقة (مرحلة تسجيل الدخول) ومرحلة التبادل (مرحلة الميزات الكاملة)، والتي تنتهي بأمر خاص.

يتم استخدام مرحلة المصادقة للتفاوض حول المعلمات المختلفة بين "كيانات الشبكة" وتأكيد حقوق الوصول الخاصة بالبادئ. بعد إجراء المصادقة، تنتقل جلسة iSCSI إلى مرحلة التبادل. إذا تم إنشاء أكثر من اتصال TCP، يتطلب بروتوكول iSCSI أن يمر كل زوج أمر/استجابة أيضًا عبر اتصال TCP واحد. يضمن هذا الإجراء أنه سيتم تنفيذ كل أمر قراءة أو كتابة دون الحاجة إلى تتبع كل طلب بشكل إضافي أثناء اجتيازه لخيوط مختلفة. ومع ذلك، يمكن إرسال معاملات مختلفة في وقت واحد عبر اتصالات TCP مختلفة خلال نفس الجلسة.

وفي نهاية المعاملة، يرسل البادئ ويستقبل أحدث البيانات، ويرسل المنفذ ردًا يؤكد نجاح نقل البيانات.

إذا كان من الضروري إغلاق الجلسة، فسيتم استخدام أمر تسجيل الخروج iSCSI، الذي ينقل معلومات حول أسباب الإنهاء. ويمكنه أيضًا نقل معلومات حول الاتصال الذي سيتم إغلاقه في حالة حدوث خطأ في الاتصال، لإغلاق اتصالات TCP التي بها مشكلات.

معالجة الأخطاء

نظرًا للاحتمال الكبير لحدوث الأخطاء أثناء نقل البيانات في بعض أنواع شبكات IP، خاصة في تطبيقات WAN (حيث يمكن أن يعمل بروتوكول iSCSI أيضًا)، يوفر البروتوكول عددًا من إجراءات معالجة الأخطاء.

لكي تعمل معالجة الأخطاء واسترداد الفشل بشكل صحيح، يجب أن يكون كل من البادئ والمنفذ قادرين على تخزين الأوامر مؤقتًا حتى يتم الإقرار بها. يجب أن يكون كل جهاز طرفي قادرًا على استرداد وحدة PDU المفقودة أو التالفة بشكل انتقائي كجزء من معاملة لاستعادة نقل البيانات.

يتضمن التسلسل الهرمي لمعالجة أخطاء iSCSI والاسترداد ما يلي:

1. على أدنى مستوى - اكتشاف الأخطاء واستعادة البيانات على مستوى مهمة SCSI، على سبيل المثال، إعادة إرسال وحدة PDU المفقودة أو التالفة.

2. في المستوى التالي، قد يحدث خطأ في اتصال TCP الذي ينقل مهمة SCSI، أي. قد يصبح اتصال TCP تالفًا. في هذه الحالة، يتم إجراء محاولة لاستعادة الاتصال.

3. وأخيرًا، قد تصبح جلسة iSCSI نفسها تالفة. عادةً لا يكون إنهاء الجلسة واستعادتها مطلوبًا إذا تم التعامل مع الاستعادة بشكل صحيح على مستويات أخرى، ولكن يمكن أن يحدث العكس. يتطلب هذا الموقف إغلاق كافة اتصالات TCP، وإنهاء كافة المهام، وأوامر SCSI المعلقة، وإعادة تشغيل الجلسة مع إعادة المصادقة.

أمان

نظرًا لاستخدام بروتوكول iSCSI في الشبكات التي يمكن فيها الوصول غير المصرح به إلى البيانات، تسمح المواصفات باستخدام مجموعة متنوعة من الأساليب لتحسين الأمان. أدوات التشفير مثل IPSec، التي تستخدم الطبقات السفلية، لا تتطلب تفاوضًا إضافيًا، نظرًا لأنها شفافة بالنسبة للطبقات العليا، بما في ذلك بروتوكول iSCSI. يمكن استخدام مجموعة متنوعة من الحلول للمصادقة، مثل Kerberos أو تبادل المفاتيح الخاصة؛ يمكن استخدام خادم iSNS كمستودع مفاتيح.

|

|

أرز. 4. شبكة IP باستخدام أجهزة iSCSI

التطبيقات العملية لتقنية iSCSI

هناك ثلاث طرق لتنفيذ الحلول المستندة إلى شبكات تخزين iSCSI في أنظمة تكنولوجيا المعلومات. كل واحد منهم لديه مزاياه وعيوبه، والتي سنحاول النظر فيها.

إن أبسط طريقة لتنفيذ شبكة SAN عبر بروتوكول iSCSI هي استخدام وحدة تخزين تدعم بروتوكول iSCSI. يمكن أن يكون التخزين عبارة عن مجموعة أقراص أو محرك أقراص أو أقراص مضغوطة أو أقراص DVD أو PDD أو مكتبة UDO.

في المثال الموضح في الشكل. 4. يدعم كل خادم ومحطة عمل ومحرك أقراص واجهة Ethernet ومجموعة بروتوكولات iSCSI. لتنظيم اتصالات الشبكة، يتم استخدام أجهزة توجيه IP العادية ومفاتيح Ethernet العادية.

إذا كان كل شيء واضحًا فيما يتعلق بالتخزين - هنا يتم دعم بروتوكول iSCSI على مستوى رمز المعالج الدقيق "المثبت"، ثم تظهر فارق بسيط صغير مع الخوادم ومحطات العمل ("المضيفين"). لكي يتمكن المضيف من الاتصال بوحدة تخزين iSCSI، يجب تثبيت جهاز أو برنامج بادئ iSCSI عليه.

بوجود بطاقة شبكة Gigabit Ethernet في المضيف وتحميل برنامج بادئ iSCSI (برنامج التشغيل)، يمكن توصيل المضيف بشبكة تخزين SAN باستخدام بروتوكول IP. للجمع بين وظائف وحدة التحكم في الشبكة ووحدة التحكم في واجهة التخزين، يجب وضع طلب الكتلة وكتلة البيانات نفسها داخل حزمة TCP/IP. يتم تعيين هذه العملية إلى معالج (معالجات) المضيف نفسه، الأمر الذي يستهلك قدرًا كبيرًا من قوة الحوسبة ويقلل أداء الخادم بشكل كبير. لتقليل التكاليف الحسابية لإنشاء ومعالجة مكدس بروتوكول TCP/IP لإرسال أوامر SCSI، تم إنشاء محرك إلغاء تحميل TCP/IP (TOE). يعتني TOE بجميع أعمال المعالجة لمكدس TCP/IP ويحرر وحدة المعالجة المركزية المضيفة. بمعنى آخر، TOE ليس أكثر من تطبيق جهاز لمكدس TCP/IP على محول شبكة Ethernet.

يمكن أن تعمل محولات Ethernet المزودة بـ TOE كبادئ لـ iSCSI SAN. ومع ذلك، لتحقيق أفضل أداء للمضيف، فمن المستحسن استخدام محولات iSCSI التي، بالإضافة إلى TOE، تقوم أيضًا بتنفيذ طبقة iSCSI في الأجهزة، على سبيل المثال، QLogic iSCSI HBAs QLA4010 أو Adaptec iSCSI HBAs 7211.

تحتوي هذه المحولات على شرائح iSCSI وTCP/IP خاصة، مما يسمح بسرعات معالجة حزم iSCSI العالية والحد الأقصى من تفريغ المعالج المضيف.

تتمثل المزايا الرئيسية لاستخدام التخزين مع دعم بروتوكول iSCSI في سهولة إعداد النظام وغياب احتمالية فشل البرامج. يتم توصيل برنامج iSCSI بالشريحة ولا يمكن أن يتلف بسبب هجمات الفيروسات أو المتسللين. عيب هذه الطريقة هو أن معظم الشركات قد استثمرت بالفعل في شراء تخزين SCSI ويبدو لهم أن تنفيذ شبكات تخزين iSCSI مضيعة غير مبررة للمال.

تتيح لك الطريقة الثانية لتطبيق بروتوكول iSCSI تجاوز هذا المأزق. في هذه الحالة، يظهر ما يسمى بجسر iSCSI بالقرب من وحدة التخزين التقليدية، والذي يقوم في الواقع بتغليف كتل SCSI في حزم Ethernet (الشكل 5).

|

|

أرز. 5. توصيل SCSI بشبكة IP باستخدام جسر iSCSI

تشمل مزايا الخيار الثاني (على جسور iSCSI) سهولة إعداد النظام، والتخلص من أعطال البرامج، وسهولة الانتقال من أنظمة تخزين البيانات الفردية إلى شبكة منطقة التخزين (SAN) دون الحاجة إلى استثمارات كبيرة، وما إلى ذلك. تشمل العيوب الوظائف المحدودة للجسور البسيطة، وسعر الجسور عالية المستوى، وصعوبة (أو حتى استحالة) توسيع نطاق الحل على مستوى شبكات SAN الكبيرة عبر بروتوكول iSCSI.

الخيار الثالث لبناء حل iSCSI هو استخدام خوادم تخزين iSCSI. لدى Hitachi وFal-conStor وغيرهم من اللاعبين في سوق تكنولوجيا المعلومات منتجات مماثلة. جوهر الخيار هو أنه، استنادًا إلى خادم قياسي يعمل بنظام التشغيل Windows Server أو Unix، يتم إنشاء خادم تخزين خاص، متصل بشبكة IP ويوفر للمضيفين المتصلين بنفس الشبكة إمكانية الوصول إلى صفائف الأقراص وأجهزة الأشرطة (الشكل 6).

|

|

أرز. 6. بناء شبكة تخزين باستخدام خوادم التخزين iSCSI

يمكن لأجهزة التخزين الاتصال بالخادم باستخدام بروتوكولات مختلفة - SCSI أو FC أو iSCSI. يمكن أيضًا استخدام سعة القرص المحلي لخادم التخزين.

للوصول إلى موارد خادم التخزين عبر بروتوكول iSCSI، يجب أن يكون المضيفون متصلين بشبكة IP ويجب أن يكون لديهم بادئ iSCSI مثبت عليهم، والذي يحول طلبات نظام التشغيل لموارد التخزين إلى حزم iSCSI من خلال توفير الوصول إلى أجهزة التخزين على شبكات IP، والتخزين يوفر الخادم مجموعة كاملة من الخدمات ذات الصلة، بما في ذلك:

النسخ المتطابق المتزامن وغير المتزامن؛

النسخ المتماثل على مستويات الملف والكتلة؛

وظيفة "اللقطات"؛

تكرار الخادم وما إلى ذلك.

عيب خيار استخدام خوادم تخزين iSCSI هو بعض التعقيد في إعدادها، والذي يختفي مع الخبرة، وكذلك احتمالية الفشل بسبب التشغيل غير الصحيح للبرنامج (العامل البشري). ومن بين مزايا هذا النهج سهولة التوسع في أنظمة تكنولوجيا المعلومات الكبيرة، والقدرة على مراقبة وإدارة عدد كبير من المؤشرات، وزيادة موثوقية تخزين البيانات.

فوائد بروتوكول iSCSI

في الختام، أود أن أشير إلى مزايا بروتوكول iSCSI مقارنة بالتقنيات الأخرى لتنظيم تخزين البيانات عن بعد (على سبيل المثال، FC، SCSI، إلخ). أولاً، يتعلق الأمر بالتوفر العالي لتطبيقات الأعمال. تضمن المسارات المتعددة لنقل حزم IP بين الخوادم ومرافق التخزين اتصالاً ثابتًا، حتى في حالة فشل أحد مكونات الشبكة. ثانيا، أمن البيانات - باستثمارات أولية منخفضة، يمكنك إنشاء مخزن احتياطي على مسافة كبيرة من النظام الرئيسي. بالإضافة إلى ذلك، يتيح لك بروتوكول iSCSI زيادة سعة التخزين أو قوة الحوسبة للخوادم دون إيقاف التطبيقات.

هناك نقطة أخرى مهمة وهي إمكانية إدارة الموارد بشكل مركزي من خلال الجمع بين الأقراص المتباينة ومصفوفات الأقراص الموجودة على شبكة Ethernet في مجمع أقراص واحد. باستخدام بروتوكول iSCSI، يمكنك تنظيم النسخ الاحتياطية لكل من أنظمة التخزين المحلية والجغرافية البعيدة أو النسخ المتطابق على مستوى الصوت.

ولكن الأهم من ذلك، أن بروتوكول iSCSI يسمح لك بالحفاظ على استثمارك لأنه يستخدم البنية الأساسية الحالية لـ IP الخاصة بالمؤسسة، مما يلغي الحاجة إلى الاستثمار في بناء شبكات متخصصة جديدة لتوفير تخزين البيانات.

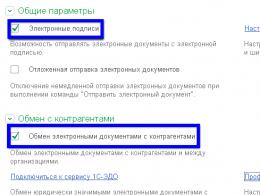

يدعم NAS خدمة iSCSI (واجهة نظام الكمبيوتر الصغيرة عبر الإنترنت) المضمنة للاستخدام في مجموعات الخوادم والبيئات الافتراضية.

في هذه الصفحة، يمكن للمستخدمين تمكين/تعطيل خدمة iSCSI، وتغيير منفذ بوابة iSCSI، وتمكين/تعطيل خدمة iSNS، وقائمة وإدارة جميع أهداف iSCSI وLUNs. يدعم NAS أهداف iSCSI المتعددة ووحدات LUN متعددة لكل هدف. يمكن تركيب وفك وحدات iSCSI LUNs لغرض محدد. يحتوي هذا الفصل على الأقسام التالية.

يوضح الجدول أدناه الميزات التي تدعمها وحدات LUN المجمعة ووحدات LUN الملفية.

ملف LUN (النوع القديم) |

||

نسخة كاملة بواسطة VAAI |

أيد |

أيد |

إعادة ضبط الكتل بواسطة VAAI |

أيد |

أيد |

قفل الأجهزة باستخدام VAAI |

أيد |

أيد |

التكوين الدقيق وتحرير المساحة وفقًا لـ VAAI |

أيد |

غير معتمد |

توفير القدرة الديناميكية |

أيد |

أيد |

تحرير المساحة |

مدعوم (عبر VAAI أو Windows 2012/Windows 8) |

غير معتمد |

مايكروسوفت أودكس |

أيد |

غير معتمد |

وحدة لون الاحتياطية |

أيد |

|

لقطة لون |

أيد |

1 لقطة |

الرجاء ملاحظة أن وحدات LUN المجمعة عادةً ما توفر أداءً أعلى للنظام ولذلك يوصى باستخدام وحدات LUN المجمعة حيثما أمكن ذلك.

توجد طريقتان لتوفير وحدات LUN: التزويد الدقيق وتوفير الفلاش.

يمكنك إنشاء ما يصل إلى 256 هدفًا عبر بروتوكول iSCSI ووحدات LUN. على سبيل المثال، إذا كان هناك 100 هدف تم إنشاؤها على NAS، فإن الحد الأقصى لعدد LUNs المتاحة للإنشاء هو 156. ويمكن إنشاء LUNs متعددة لكل هدف. ومع ذلك، يختلف الحد الأقصى لعدد الاتصالات المتزامنة بأهداف iSCSI التي يدعمها NAS وفقًا للبنية التحتية للشبكة وأداء التطبيق. قد يؤثر عدد كبير جدًا من الاتصالات المتزامنة على أداء NAS.

معالج الإعداد السريع لـ iSCSI

لتكوين خدمة iSCSI الهدف على NAS، اتبع الخطوات التالية:

| 6. | حدد خيارات المصادقة وانقر فوق "التالي". عند تمكين خيار استخدام ترخيص CHAP، ستتم مصادقة هدف iSCSI فقط للبادئ، وسيُطلب من مستخدمي البادئ إدخال اسم المستخدم وكلمة المرور المحددين هنا للوصول إلى الهدف. يؤدي تمكين خيار Shared CHAP إلى تمكين المصادقة الثنائية بين الهدف وبادئ iSCSI. يقوم الهدف بمصادقة البادئ باستخدام المجموعة الأولى من اسم المستخدم وكلمة المرور. يقوم البادئ بمصادقة الهدف باستخدام المعلمات المحددة في قسم CHAP التعاوني. اسم المستخدم وكلمة المرور في كلا الحقلين لهما القيود الموضحة أدناه. |

إنشاء أهداف iSCSI

لإنشاء هدف iSCSI، اتبع الخطوات التالية:

| 5. | قم بتوفير اسم مستخدم وكلمة مرور لخيار استخدام ترخيص CHAP و/أو CHAP المشترك وانقر فوق "التالي". عند تمكين خيار استخدام ترخيص CHAP، ستتم مصادقة هدف iSCSI فقط للبادئ، وسيُطلب من مستخدمي البادئ إدخال اسم المستخدم وكلمة المرور المحددين هنا للوصول إلى الهدف. يؤدي تمكين خيار Shared CHAP إلى تمكين المصادقة الثنائية بين الهدف وبادئ iSCSI. يقوم الهدف بمصادقة البادئ باستخدام المجموعة الأولى من اسم المستخدم وكلمة المرور. يقوم البادئ بمصادقة الهدف باستخدام المعلمات المحددة في قسم CHAP التعاوني. |

إنشاء وحدة iSCSI LUN

لإنشاء رقم LUN لهدف iSCSI، اتبع الخطوات التالية:

لإنشاء رقم iSCSI LUN غير منضم، حدد خيار "عدم الربط بالهدف" في الخطوة 4.

سيتم إنشاء وحدة LUN غير مقيدة وستظهر في قائمة وحدات iSCSI LUN غير المقيدة.

يوفر الجدول أدناه وصفًا لكافة أهداف iSCSI وحالات LUN.

موضع |

ولاية |

وصف |

هدف بروتوكول iSCSI |

مستعد |

هدف iSCSI في حالة جاهزية، لكن لا يوجد أي بادئ متصل به. |

متصل |

البادئ متصل بهدف iSCSI. |

|

عاجز |

تم فقدان الاتصالات بهدف iSCSI. |

|

غير متصل على الانترنت |

تم تعطيل هدف iSCSI والاتصالات من البادئين غير ممكنة. |

|

متضمنة |

تم تمكين رقم LUN للاتصال وهو مرئي للبادئين المعتمدين. |

|

أطفئ |

تم إلغاء تنشيط رقم LUN وغير مرئي للبادئين. |

يصف الجدول أدناه الإجراءات المتاحة لإدارة أهداف iSCSI وLUNs (زر الإجراء).

فعل |

وصف |

إبطال |

تعطيل الهدف الموجود في الحالة جاهز أو متصل. يرجى ملاحظة أنه سيتم إنهاء جميع الاتصالات من البادئين. |

تفعيل |

تفعيل الهدف الموجود في حالة "غير متصل". |

يتغير |

تغيير إعدادات الهدف: الاسم المستعار للهدف، ومعلومات CHAP، وإعدادات المجموع الاختباري. تغيير إعدادات LUN: تخصيص LUN، والاسم، ودليل وحدة تخزين القرص، وما إلى ذلك. |

يمسح |

إزالة هدف iSCSI. سيتم إنهاء كافة الاتصالات. |

إبطال |

تعطيل LUN. سيتم إنهاء كافة الاتصالات. |

شغله |

تمكين رقم منطقي. |

فك |

إلغاء تعيين رقم LUN لهدف. لاحظ أنه قبل إلغاء ربط رقم LUN، يجب أولاً تعطيله. سيؤدي النقر فوق هذا الزر إلى نقل رقم LUN إلى قائمة وحدات iSCSI LUN الافتراضية غير المرتبطة. |

فرقعة |

تعيين LUN إلى هدف iSCSI. هذه الميزة متاحة فقط لقائمة iSCSI LUNs غير المرتبطة. |

إظهار الاتصالات |

عرض حالة اتصال هدف iSCSI. |

تبديل وحدات iSCSI LUN بين الأهداف

لتبديل وحدات iSCSI LUN بين الأهداف، اتبع الخطوات التالية:

بعد إنشاء أهداف iSCSI وLUNs على NAS، يمكنك استخدام بادئ iSCSI المثبت على جهاز الكمبيوتر الخاص بك (Windows أو Mac أو Linux PC) للاتصال بهدف iSCSI وLUNs واستخدام وحدات تخزين القرص كأقراص افتراضية على جهاز الكمبيوتر الخاص بك.

زيادة سعة iSCSI LUN

يدعم NAS توسيع السعة لوحدات iSCSI LUN. لكي تفعل هذا، اتبع هذه الخطوات: