Apsauga nuo DDoS atakų moksleiviams. DDoS ataka: kas tai yra, kaip ji veikia ir ar galite apsisaugoti. Metodai, skirti kovoti su programinės įrangos pažeidžiamumų išnaudojimu

Kompiuterinėje sistemoje, siekiant ją sugadinti, tai yra sudaryti sąlygas, kurioms esant teisėti (teisėti) sistemos vartotojai negali pasiekti sistemos teikiamų išteklių (serverių) arba ši prieiga yra apsunkinta. „Priešo“ sistemos gedimas taip pat gali būti žingsnis link sistemos įsisavinimo (jei avarinėje situacijoje programinė įranga pateikia bet kokią svarbią informaciją – pavyzdžiui, versiją, programos kodo dalį ir pan.). Tačiau dažniau tai yra ekonominio spaudimo matas: pajamas generuojančios paslaugos prastovos, tiekėjo sąskaitos ir priemonės, padedančios išvengti atakos, gerokai pataikė į „taikinį“ kišenėje.

Jei ataka vienu metu vykdoma iš daugelio kompiuterių, mes kalbame apie DDoS ataka(iš anglų kalbos Paskirstytas atsisakymas teikti paslaugą, paskirstyta paslaugų atsisakymo ataka). Kai kuriais atvejais tikrą DDoS ataką sukelia netyčinis veiksmas, pavyzdžiui, populiariame interneto šaltinyje įkeliant nuorodą į svetainę, esančią ne itin produktyviame serveryje (slashdot efektas). Didelis vartotojų antplūdis viršija leistiną serverio apkrovą ir dėl to kai kuriems iš jų atsisakoma paslaugų.

DoS atakų tipai

Yra įvairių priežasčių, kodėl gali atsirasti DoS būklė:

- Klaida programos kode, leidžiantis pasiekti nepanaudotą adresų erdvės fragmentą, vykdyti neteisingą komandą ar kitą neapdorotą išimtį, kai serverio programa – serverio programa – sugenda. Klasikinis pavyzdys yra apvertimas nuliu. nulinis) adresą.

- Nepakankamas vartotojo duomenų patikrinimas, sukeliantis nesibaigiantį ar ilgą ciklą arba padidėjusį ilgalaikį procesoriaus resursų suvartojimą (iki procesoriaus išteklių išeikvojimo) arba didelio RAM kiekio paskirstymą (iki turimos atminties išeikvojimo).

- Potvynis(Anglų) potvynis- "potvynis", "perpildymas" - ataka, susijusi su daugybe paprastai beprasmių arba neteisingai suformatuotų užklausų kompiuterinei sistemai ar tinklo įrangai, nukreipta į sistemos gedimą arba dėl kurios išeikvojami sistemos ištekliai - procesorius, atmintis ar ryšio kanalai.

- Antrojo tipo ataka- ataka, kuria siekiama sukelti klaidingą apsaugos sistemos aliarmą ir taip sukelti resurso neprieinamumą.

Jei ataka (dažniausiai potvynis) vykdoma vienu metu iš daugybės IP adresų – iš kelių tinkle išsklaidytų kompiuterių – tokiu atveju ji vadinama platinami Paslaugų atsisakymo ataka ( DDoS).

Klaidų išnaudojimas

Išnaudoti yra programa, programinės įrangos kodo dalis arba programinės įrangos komandų seka, kuri išnaudoja programinės įrangos pažeidžiamumą ir naudojama atakai prieš kibernetinę sistemą. Iš išnaudojimų, kurie sukelia DoS ataką, bet yra netinkami, pavyzdžiui, perimti „priešo“ sistemos valdymą, geriausiai žinomi „WinNuke“ ir „Ping of death“.

Potvynis

Apie potvynį kaip etiketo pažeidimą žr.

Potvynis iškvieskite didžiulį beprasmių užklausų srautą iš skirtingų kompiuterių, kad užimtumėte „priešo“ sistemą (procesorių, RAM ar ryšio kanalą) darbu ir taip laikinai ją išjungtumėte. „DDoS atakos“ sąvoka yra beveik lygiavertė sąvokai „potvynis“, o kasdieniame gyvenime abu dažnai yra keičiami („flood the server“ = „DDoS the server“).

Norint sukurti potvynį, galima naudoti tiek įprastas tinklo paslaugas, kaip ping (pavyzdžiui, dėl to žinoma interneto bendruomenė „Upyachka“, tiek specialios programos). DDoS galimybė dažnai „įjungiama“ į robotų tinklus. Jei daug srauto turinčioje svetainėje randamas kelių svetainių scenarijų pažeidžiamumas arba galimybė įtraukti vaizdus iš kitų išteklių, ši svetainė taip pat gali būti naudojama DDoS atakai.

Ryšio kanalo ir TCP posistemio užtvindymas

Bet kuris kompiuteris, turintis ryšį su išoriniu pasauliu per TCP/IP protokolą, yra jautrus šių tipų potvyniams:

- SYN potvynis – naudojant tokio tipo potvynių ataką, per TCP protokolą į užpultą mazgą siunčiama daug SYN paketų (prašo atidaryti ryšį). Tokiu atveju po trumpo laiko užpultame kompiuteryje išsenka galimų atidaryti lizdų (programinės įrangos tinklo lizdų, prievadų) skaičius ir serveris nustoja reaguoti.

- UDP potvynis – tokio tipo potvyniai atakuoja ne tikslinį kompiuterį, o jo ryšio kanalą. Teikėjai pagrįstai mano, kad pirmiausia reikia pristatyti UDP paketus, o TCP gali palaukti. Daugybė skirtingų dydžių UDP paketų užkemša ryšio kanalą, o serveris, veikiantis TCP protokolu, nustoja reaguoti.

- ICMP potvynis yra tas pats dalykas, tik naudojant ICMP paketus.

Taikymo lygio potvynis

Daugelis paslaugų yra sukurtos taip, kad nedidelė užklausa gali sukelti daug serverio skaičiavimo galios. Šiuo atveju atakuojamas ne ryšio kanalas ar TCP posistemis, o pati paslauga - panašių „sergančių“ užklausų antplūdis. Pavyzdžiui, žiniatinklio serveriai yra pažeidžiami dėl HTTP užtvindymo, norint išjungti žiniatinklio serverį, galima naudoti paprastą GET / arba sudėtingą duomenų bazės užklausą, pvz., GET /index.php?search=.<случайная строка> .

DoS atakų aptikimas

Yra nuomonė, kad specialių įrankių DoS atakoms aptikti nereikia, nes negalima ignoruoti DoS atakos fakto. Daugeliu atvejų tai tiesa. Tačiau gana dažnai buvo stebimos sėkmingos DoS atakos, kurias nukentėjusieji pastebėjo tik po 2-3 dienų. Taip atsitiko, kad neigiamos išpuolio pasekmės ( potvynis-atakos) lėmė nereikalingas išlaidas apmokant už perteklinį interneto srautą, kas paaiškėjo tik gavus sąskaitą iš interneto tiekėjo. Be to, daugelis atakų aptikimo metodų yra neveiksmingi netoli atakos tikslo, tačiau yra veiksmingi tinklo magistralėje. Tokiu atveju patartina ten įrengti aptikimo sistemas, o ne laukti, kol užpultas vartotojas pats tai pastebės ir kreipsis pagalbos. Be to, norint efektyviai kovoti su DoS atakomis, būtina žinoti DoS atakų tipą, pobūdį ir kitas charakteristikas, o aptikimo sistemos leidžia greitai gauti šią informaciją.

DoS atakų aptikimo metodus galima suskirstyti į kelias dideles grupes:

- parašas – paremtas kokybine eismo analize.

- statistinis – pagrįstas kiekybine srauto analize.

- hibridas (kombinuotas) – sujungiantis abiejų minėtų metodų privalumus.

Apsauga nuo DoS atakų

Priemones, skirtas kovoti su DoS atakomis, galima suskirstyti į pasyvias ir aktyvias, taip pat prevencines ir reakcines.

Žemiau pateikiamas trumpas pagrindinių metodų sąrašas.

- Prevencija. Priežasčių, skatinančių tam tikrus asmenis organizuoti ir pradėti DoS atakas, prevencija. (Labai dažnai kibernetinės atakos dažniausiai kyla dėl asmeninių nusiskundimų, politinių, religinių ir kitų nesutarimų, provokuojančio aukos elgesio ir pan.)

- Filtravimas ir juodoji skylė. Blokuoja eismą iš atakuojančių mašinų. Šių metodų efektyvumas mažėja artėjant prie atakos tikslo ir didėja, kai artėjama prie puolančios mašinos.

- Atvirkštinis DDOS- atakai naudojamo srauto nukreipimas užpuolikui.

- Pažeidžiamumų pašalinimas. Neveikia prieš potvynis-atakos, kurių „pažeidžiamumas“ yra tam tikrų sistemos išteklių baigtumas.

- Išteklių didinimas. Natūralu, kad jis nesuteikia absoliučios apsaugos, tačiau yra geras pagrindas naudoti kitų tipų apsaugą nuo DoS atakų.

- Išsklaidymas. Kurti paskirstytas ir perteklines sistemas, kurios nenustos aptarnauti vartotojus, net jei kai kurie jų elementai taps nepasiekiami dėl DoS atakos.

- Išsiskyrimas. Tiesioginio atakos taikinio (domeno pavadinimo arba IP adreso) perkėlimas nuo kitų išteklių, kurie dažnai taip pat rodomi kartu su tiesioginiu atakos taikiniu.

- Aktyvus atsakas. Poveikis atakos šaltiniams, organizatoriui ar valdymo centrui tiek technologinėmis, tiek organizacinėmis-teisinėmis priemonėmis.

- Įrangos naudojimas DoS atakoms atremti. Pavyzdžiui, DefensePro® (Radware), Perimeter (MFI Soft), Arbor Peakflow® ir kitų gamintojų.

- Apsaugos nuo DoS atakų paslaugos įsigijimas. Tai aktualu, jei potvynis viršija tinklo kanalo pajėgumą.

taip pat žr

Pastabos

Literatūra

- Krisas Kasperskis Kompiuteriniai virusai viduje ir išorėje. - Petras. - Sankt Peterburgas. : Petras, 2006. - P. 527. - ISBN 5-469-00982-3

- Stephenas Northcuttas, Markas Cooperis, Mattas Fearnowas, Karen Frederik. Tipiškų saugumo pažeidimų tinkluose analizė = įsibrovimo parašai ir analizė. - New Riders Publishing (anglų k.) Sankt Peterburgas: Williams Publishing House (rusų k.), 2001. - P. 464. - ISBN 5-8459-0225-8 (rusų k.), 0-7357-1063-5 (anglų k.)

- Morrisas, R.T.= 4.2BSD Unix TCP/IP programinės įrangos trūkumas. - Skaičiavimo mokslo techninė ataskaita Nr.117. – „AT&T Bell Laboratories“, 1985 m. vasario mėn.

- Bellovinas, S. M.= Saugumo problemos TCP/IP protokolo rinkinyje. - Kompiuterių komunikacijų apžvalga, t. 19, Nr.2. – AT&T Bell Laboratories, 1989 m. balandis.

- =daemon9/route/infinity "IP-spooling Demystified: Trust Realization Exploitation." – Žurnalas „Phrack“, 7 tomas, 48 numeris. – „Guild Production“, 1996 m. liepos mėn.

- =daemon9/route/infinity "Neptūno projektas". – Žurnalas „Phrack“, 7 tomas, 48 numeris. – „Guild Production“, 1996 m. liepos mėn.

Nuorodos

- DoS ataka„Open Directory Project“ nuorodų kataloge (

Kova su DDoS atakomis yra ne tik sunkus darbas, bet ir įdomus. Nenuostabu, kad kiekvienas sistemos administratorius pirmiausia stengiasi organizuoti gynybą savarankiškai – juolab kad tai vis dar įmanoma.

Nusprendėme jums padėti šiuo sudėtingu klausimu ir paskelbti keletą trumpų, nereikšmingų ir neuniversalių patarimų, kaip apsaugoti svetainę nuo atakų. Pateikti receptai nepadės susidoroti su jokiu išpuoliu, tačiau apsaugos nuo daugumos pavojų.

Tinkami ingredientai

Šiurkšti tiesa yra ta, kad kiekvienas gali panaikinti daugybę svetainių, naudodamas „Slowloris“ ataką, kuri visiškai nužudo „Apache“, arba suorganizuodamas vadinamąjį SYN potvynį, naudodamas virtualių serverių fermą, per minutę iškeltą „Amazon EC2“ debesyje. Visi tolesni mūsų patarimai dėl „pasidaryk pats“ DDoS apsaugos yra pagrįsti toliau nurodytomis svarbiomis sąlygomis.

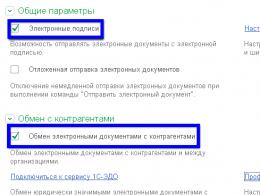

1. Atsisakykite Windows Server

Praktika rodo, kad svetainė, kuri veikia Windows (2003 arba 2008 – nesvarbu), yra pasmerkta DDoS atveju. Gedimo priežastis slypi „Windows“ tinklo krūvoje: kai jungčių yra per daug, serveris tikrai pradeda reaguoti prastai. Nežinome, kodėl „Windows Server“ tokiose situacijose veikia taip šlykščiai, bet su tuo susidūrėme ne kartą ar du. Dėl šios priežasties šiame straipsnyje pagrindinis dėmesys bus skiriamas apsaugos nuo DDoS atakų priemonėms tuo atveju, kai serveris veikia Linux sistemoje. Jei esate laimingas santykinai modernaus branduolio savininkas (pradedant nuo 2.6), tada pagrindiniai įrankiai bus iptables ir ipset priemonės (greitai pridėti IP adresus), su kuriomis galite greitai uždrausti robotus. Kitas raktas į sėkmę yra tinkamai paruoštas tinklo krūvas, apie kurį taip pat kalbėsime vėliau.

2. Išsiskirkite su Apache

Antra svarbi sąlyga – Apache atsisakymas. Jei naudojate „Apache“, bent jau įdiekite priešais jį talpyklos tarpinį serverį - nginx arba lighttpd. „Apache“ yra nepaprastai sunku perkelti failus ir, dar blogiau, jis yra esminiu lygiu (tai yra nepataisomai) pažeidžiamas pavojingiausios „Slowloris“ atakos, leidžiančios užvaldyti serverį beveik iš mobiliojo telefono tipų Slowloris, Apache vartotojai pirmiausia sugalvojo pataisą Anti-slowloris.diff, tada mod_noloris, tada mod_antiloris, mod_limitipconn, mod_reqtimeout... Bet jei norite ramiai miegoti naktį, lengviau naudoti HTTP serverį, kuris yra nepažeidžiamas Slowloris kodo architektūros lygiu. Todėl visi mūsų tolesni receptai yra pagrįsti prielaida, kad tas nginx naudojamas priekinėje dalyje.

Kova su DDoS

Ką daryti, jei atkeliauja DDoS? Tradicinė savigynos technika yra nuskaityti HTTP serverio žurnalo failą, parašyti grep šabloną (gaudyti roboto užklausas) ir uždrausti visus, kurie patenka į jį. Ši technika pasiteisins... jei pasiseks. Yra dviejų tipų botnetai, abu pavojingi, bet skirtingais būdais. Vienas visiškai ateina į svetainę akimirksniu, kitas palaipsniui. Pirmasis užmuša viską iš karto, bet viskas pasirodo žurnaluose, o jei juos sušildysite ir uždrausite visus IP adresus, tada jūs laimite. Antrasis robotų tinklas svetainę atakuoja švelniai ir atsargiai, tačiau gali tekti jį uždrausti 24 valandoms. Bet kuriam administratoriui svarbu suprasti: jei planuojate kovoti su grep, tuomet turite būti pasirengę skirti porą dienų kovai su ataka. Žemiau pateikiami patarimai, kur galite iš anksto padėti šiaudelius, kad kritimas būtų mažiau skausmingas.

3. Naudokite testcookie modulį

Galbūt pats svarbiausias, efektyviausias ir veiksmingiausias receptas šiame straipsnyje. Jei DDoS atkeliauja į jūsų svetainę, efektyviausias būdas atsispirti gali būti testcookie-nginx modulis, sukurtas habrauser @kyprizel. Idėja paprasta. Dažniausiai HTTP užtvindymą įgyvendinantys robotai yra gana kvaili ir neturi HTTP slapukų bei peradresavimo mechanizmų. Kartais tenka susidurti su pažangesniais – jie gali naudoti slapukus ir apdoroti peradresavimus, tačiau beveik niekada DoS robotas neturi visaverčio JavaScript variklio (nors tai darosi vis dažniau). „Testcookie-nginx“ veikia kaip greitas filtras tarp robotų ir užpakalinės sistemos L7 DDoS atakos metu, todėl galite filtruoti nepageidaujamas užklausas. Kas įtraukta į šiuos čekius? Ar klientas moka atlikti HTTP peradresavimą, ar jis palaiko JavaScript, ar tai naršyklė, kaip teigia esanti (kadangi JavaScript visur skiriasi ir jei klientas sako, kad tai, tarkime, Firefox, tai galime patikrinti). Patvirtinimas įgyvendinamas naudojant slapukus, naudojant skirtingus metodus:

- „Set-Cookie“ + peradresavimas naudojant 301 HTTP vietą;

- „Set-Cookie“ + peradresavimas naudojant HTML meta atnaujinimą;

- bet kokį šabloną ir galite naudoti „JavaScript“.

Kad būtų išvengta automatinio analizavimo, patvirtinimo slapukas gali būti užšifruotas naudojant AES-128 ir vėliau iššifruotas JavaScript kliento pusėje. Naujoji modulio versija turi galimybę nustatyti slapukus per „Flash“, o tai taip pat leidžia efektyviai filtruoti robotus (kurių „Flash“, kaip taisyklė, nepalaiko), tačiau taip pat blokuoja prieigą daugeliui teisėtų vartotojų ( Tiesą sakant, visi mobilieji įrenginiai). Pažymėtina, kad labai lengva pradėti naudoti testcookie-nginx. Visų pirma kūrėjas pateikia keletą aiškių naudojimo pavyzdžių (skirtingiems atakų atvejams) su nginx konfigūracijų pavyzdžiais.

Be savo privalumų, testcookie turi ir trūkumų:

- supjausto visus robotus, įskaitant „Googlebot“. Jei planuojate testslapuką laikyti nuolat, įsitikinkite, kad nedingsite iš paieškos rezultatų;

- sukuria problemų vartotojams su Links, w3m ir panašiomis naršyklėmis;

- neapsaugo nuo robotų, turinčių visavertį naršyklės variklį su JavaScript.

Trumpai tariant, testcookie_module nėra universalus. Tačiau tai padeda daugeliui dalykų, pavyzdžiui, primityvių Java ir C# įrankių. Taip pašalinsite dalį grėsmės.

4. Kodas 444

DDoSers taikinys dažnai yra daugiausiai išteklių reikalaujanti svetainės dalis. Tipiškas pavyzdys yra paieška, kuri atlieka sudėtingas duomenų bazės užklausas. Natūralu, kad užpuolikai gali tuo pasinaudoti, vienu metu į paieškos sistemą įkeldami kelias dešimtis tūkstančių užklausų. Ką mes galime padaryti? Laikinai išjungti paiešką. Nors klientai gali nesugebėti ieškoti jiems reikalingos informacijos naudodami integruotus įrankius, visa pagrindinė svetainė veiks, kol rasite visų problemų šaknį. „Nginx“ palaiko nestandartinį 444 kodą, kuris leidžia tiesiog uždaryti ryšį ir nieko negrąžinti:

Vieta / paieška (grįžimas 444; )

Tokiu būdu galite, pavyzdžiui, greitai įdiegti filtravimą pagal URL. Jei esate tikri, kad užklausos nustatyti vietą /paiešką ateina tik iš robotų (pavyzdžiui, jūsų pasitikėjimas grindžiamas tuo, kad jūsų svetainėje iš viso nėra /search skilties), galite įdiegti ipset paketą serveryje ir uždrausti robotai su paprastu apvalkalo scenarijumi:

Ipset -N uždrausti iphash tail -f access.log | skaitant LINIJA; padaryti aidą "$LINE" | \ cut -d""" -f3 | cut -d" " -f2 | grep -q 444 && ipset -A ban "$(L%% *)"; atlikta

Jei žurnalo failo formatas yra nestandartinis (ne kombinuotas) arba jums reikia uždrausti pagal kitus kriterijus, o ne atsakymo būseną, gali reikėti pakeisti iškirpimą įprastu posakiu.

5. Draudžiame pagal geografinę vietą

Nestandartinis atsakymo kodas 444 taip pat gali būti naudingas norint greitai uždrausti klientus pagal geografines charakteristikas. Galite griežtai apriboti tam tikras šalis, kurios kelia jums nepatogumų. Pavyzdžiui, mažai tikėtina, kad internetinė fotoaparatų parduotuvė iš Rostovo prie Dono turi daug vartotojų Egipte. Tai nėra labai geras metodas (atvirai sakant, šlykštus), nes GeoIP duomenys yra netikslūs, o rostoviečiai kartais atskrenda atostogauti į Egiptą. Bet jei neturite ko prarasti, vadovaukitės instrukcijomis:

- Prijunkite GeoIP modulį prie nginx (wiki.nginx.org/HttpGeoipModule).

- Rodyti geografinės nuorodos informaciją prieigos žurnale.

- Tada, pakeisdami aukščiau pateiktą apvalkalo scenarijų, paleiskite „nginx“ prieigos žurnalą ir pridėkite geografiškai neįtrauktus klientus prie draudimo.

Pavyzdžiui, jei robotai daugiausia buvo iš Kinijos, tai gali padėti.

6. Neuroninis tinklas (PoC)

Galiausiai galite pakartoti „habra“ vartotojo @SaveTheRbtz patirtį, kuri paėmė PyBrain neuroninį tinklą, įdėjo į jį žurnalą ir išanalizavo užklausas (habrahabr.ru/post/136237). Metodas veikia, nors ir ne universalus :). Bet jei jūs tikrai žinote savo svetainės vidų – ir jūs, kaip sistemos administratorius, turėtumėte, tada turite galimybę, kad tragiškiausiose situacijose jums padės toks įrankių rinkinys, pagrįstas neuroniniais tinklais, mokymais ir iš anksto surinkta informacija. Šiuo atveju labai naudinga turėti access.log prieš pradedant DDoS, nes jis aprašo beveik 100% teisėtų klientų, todėl yra puikus duomenų rinkinys neuroniniam tinklui lavinti Be to, robotai ne visada matomi žurnale .

Problemos diagnozė

Svetainė neveikia – kodėl? Ar tai DDoSed, ar tai variklio klaida, kurios programuotojas nepastebėjo? Nesvarbu. Neieškokite atsakymo į šį klausimą. Jei manote, kad jūsų svetainė gali būti užpulta, susisiekite su įmonėmis, kurios teikia apsaugą nuo atakų – daugelis anti-DDoS paslaugų siūlo nemokamas pirmąsias dienas po prisijungimo – ir nebegaiškite laiko ieškodami simptomų. Sutelkti dėmesį į problemą. Jei svetainė veikia lėtai arba visai neatsidaro, kažkas negerai su jos veikimu ir – nesvarbu, ar yra DDoS ataka, ar ne – jūsų, kaip profesionalo, pareiga yra suprasti, kas ją sukelia. Esame ne kartą liudininkai, kaip dėl DDoS atakos problemų su savo interneto svetainės veikimu susidūrusi įmonė, užuot ieškojusi tinklalapio variklio silpnybių, bandė siųsti pareiškimus Vidaus reikalų ministerijai, siekdama surasti ir nubausti užpuolikus. Nedarykite šių klaidų. Kibernetinių nusikaltėlių paieška yra sunkus ir ilgas procesas, kurį apsunkina pati interneto struktūra ir veikimo principai, todėl problema, susijusi su svetainės veikimu, turi būti išspręsta operatyviai. Kreipkitės į techninius specialistus, kad surastų svetainės našumo sumažėjimo priežastį, o teisininkai galės parašyti pareiškimą.

7. Naudokite profiliavimo programą ir derintuvą

Dažniausiai pasitaikančiai svetainių kūrimo platformai – PHP + MySQL – kliūtis galima rasti naudojant šiuos įrankius:

- Xdebug profiliuotojas parodys, kuriems skambučiams programa praleidžia daugiausiai laiko;

- įtaisytas APD derinimo įrankis ir derinimo išvestis klaidų žurnale padės tiksliai sužinoti, koks kodas iškviečia šiuos iškvietimus;

- daugeliu atvejų šuo yra palaidotas duomenų bazės užklausų sudėtingumo ir sunkumo. Čia padės paaiškinti SQL direktyvą, įmontuotą duomenų bazės variklyje.

Jei svetainė neveikia ir nieko neprarandate, atsijunkite nuo tinklo, pažiūrėkite į žurnalus, pabandykite juos paleisti. Jei jo nėra, eikite per puslapius ir pažiūrėkite į pagrindą.

Pavyzdys skirtas PHP, tačiau idėja galioja bet kuriai platformai. Kūrėjas, rašantis programinės įrangos produktus bet kuria programavimo kalba, turi sugebėti greitai naudoti derintuvą ir profiliavimo priemonę. Praktikuokite iš anksto!

8. Analizuoti klaidas

Išanalizuokite srauto apimtį, serverio atsako laiką ir klaidų skaičių. Norėdami tai padaryti, pažiūrėkite į žurnalus. „nginx“ serverio atsako laikas žurnale įrašomas dviem kintamaisiais: užklausos_laikas ir priešsrautinio atsako_laikas. Pirmasis yra bendras užklausos vykdymo laikas, įskaitant tinklo delsą tarp vartotojo ir serverio; antrasis nurodo, kiek laiko backend (Apache, php_fpm, uwsgi...) vykdė užklausą. Vertė upstream_response_time yra labai svarbi svetainėms, kuriose yra daug dinamiško turinio ir aktyvus ryšys tarp sąsajos ir duomenų bazės. Kaip žurnalo formatą galite naudoti šią konfigūraciją:

Log_format xakep_log "$remote_addr - $remote_user [$time_local] " ""$request" $status $body_bytes_sent """$http_referer" "$http_user_agent" $request_time \ $upstream_response_time";

Tai kombinuotas formatas su pridėtais laiko laukais.

9. Sekite užklausas per sekundę

Taip pat pažiūrėkite į užklausų skaičių per sekundę. Nginx atveju galite apytiksliai įvertinti šią reikšmę naudodami šią apvalkalo komandą (kintamajame ACCESS_LOG yra kelias į nginx užklausų žurnalą kombinuotu formatu):

Echo $(($(fgrep -c "$(env LC_ALL=C data --date=@$(($(data \ +%s)-60)) +%d/%b/%Y:%H: %M)" "$ACCESS_LOG")/60))

Palyginti su šiuo paros metu įprastu lygiu, užklausų skaičius per sekundę gali sumažėti arba padidėti. Jie auga, jei atkeliauja didelis botnetas, ir krenta, jei įeinantis botnetas sugriovė svetainę, todėl teisėtiems vartotojams ji tampa visiškai nepasiekiama, o tuo pačiu metu botnetas neprašo statikos, o teisėti vartotojai tai daro. Užklausų skaičiaus mažėjimas pastebimas būtent dėl statikos. Tačiau vienaip ar kitaip kalbame apie rimtus rodiklių pokyčius. Kai tai nutinka staiga – kol bandote problemą išspręsti patys ir jei jos iš karto nematote žurnale, geriau skubiai patikrinti variklį ir tuo pačiu kreiptis į specialistus.

10. Nepamirškite apie tcpdump

Daugelis žmonių pamiršta, kad tcpdump yra puikus diagnostikos įrankis. Pateiksiu porą pavyzdžių. 2011 m. gruodžio mėn. „Linux“ branduolyje buvo aptikta klaida, kai jis atidarė TCP ryšį, kai buvo nustatytos TCP segmento vėliavėlės SYN ir RST. Pirmąjį pranešimą apie klaidą sistemos administratorius atsiuntė iš Rusijos, kurio resursas buvo atakuotas šiuo metodu – užpuolikai apie pažeidžiamumą sužinojo prieš visą pasaulį. Akivaizdu, kad ši diagnozė jam padėjo. Kitas pavyzdys: nginx turi vieną nelabai malonią savybę – į žurnalą rašo tik pilnai apdorojus užklausą. Būna situacijų, kai svetainė neveikia, niekas neveikia ir žurnaluose nieko nėra. Taip yra todėl, kad visos užklausos, kurios šiuo metu įkeliamos į serverį, dar nebaigtos. Tcpdump čia taip pat padės.

Taip gerai, kad patariau žmonėms nenaudoti dvejetainių protokolų, kol neįsitikins, kad viskas tvarkoje – juk tekstinius protokolus lengva derinti su tcpdump, o dvejetainius – ne įrankis – kaip gamybos palaikymo priemonė“ ir jam baisu. Tai gali lengvai prarasti kelis paketus vienu metu ir sugadinti jūsų vartotojo istoriją. Patogu žiūrėti į jo išvestį ir tai naudinga atliekant rankinę diagnostiką ir draudimus, tačiau stenkitės tuo neparemti nieko kritiško. Kitas mėgstamas „užklausų laidojimo“ įrankis – ngrep – paprastai pagal numatytuosius nustatymus bando paprašyti maždaug dviejų gigabaitų nekeičiamosios atminties ir tik tada pradeda mažinti savo poreikius.

11. Atakuoti ar ne?

Kaip atskirti, pavyzdžiui, DDoS ataką nuo reklamos kampanijos poveikio? Šis klausimas gali atrodyti juokingas, tačiau tema ne mažiau sudėtinga. Būna gana juokingų atvejų. Kai kurie geri vaikinai, kai jie pasitempė ir kruopščiai sugadino talpyklą, svetainė nutrūko kelioms dienoms. Paaiškėjo, kad keletą mėnesių šią svetainę tyliai rinko kai kurie vokiečiai, o prieš optimizuojant talpyklą, šių vokiečių svetainės puslapiai su visomis nuotraukomis užtruko gana ilgai. Kai puslapis buvo pradėtas aptarnauti iš talpyklos akimirksniu, robotas, kuris neturėjo laiko, taip pat pradėjo juos rinkti akimirksniu. Buvo sunku. Atvejis ypač sunkus dėl to, kad jei jūs pats pakeitėte nustatymą (įjungėte talpyklą) ir svetainė po to nustojo veikti, kas, jūsų ir viršininko nuomone, yra kaltas? Būtent. Jei pastebite staigų užklausų skaičiaus padidėjimą, pažiūrėkite, pavyzdžiui, Google Analytics, kas kuriuose puslapiuose apsilankė.

Web serverio derinimas

Kokie dar pagrindiniai punktai yra? Žinoma, galite įdiegti numatytąjį nginx ir tikėtis, kad viskas bus gerai. Tačiau ne visada viskas klostosi gerai. Todėl bet kurio serverio administratorius turi skirti daug laiko nginx koregavimui ir derinimui.

12. Apriboti išteklius (buferio dydžius) nginx

Ką pirmiausia turėtumėte prisiminti? Kiekvienas išteklius turi limitą. Visų pirma, tai susiję su RAM. Todėl antraštių ir visų naudojamų buferių dydžiai turi būti apriboti iki tinkamų kliento ir viso serverio verčių. Jie turi būti užregistruoti nginx konfigūracijoje.

- client_header_buffer_size_ _ Nustato buferio dydį kliento užklausos antraštei nuskaityti. Jei užklausos eilutė arba užklausos antraštės laukas visiškai netelpa į šį buferį, tada skiriami didesni buferiai, nurodyti direktyvoje big_client_header_buffers.

- big_client_header_buffers Nustato didžiausią buferių skaičių ir dydį, kad būtų galima nuskaityti didelę kliento užklausos antraštę.

- client_body_buffer_size Nustato buferio dydį kliento užklausos turiniui nuskaityti. Jei užklausos turinys yra didesnis nei nurodytas buferis, tada visas užklausos turinys arba tik dalis jo įrašomi į laikiną failą.

- client_max_body_size Nustato didžiausią leistiną kliento užklausos teksto dydį, nurodytą užklausos antraštės lauke „Turinio ilgis“. Jei dydis yra didesnis nei nurodytas, klientui grąžinama klaida 413 (Request Entity Too Large).

13. Nginx skirtojo laiko nustatymas

Laikas taip pat yra išteklius. Todėl kitas svarbus žingsnis turėtų būti visų skirtojo laiko nustatymas, kurį vėlgi labai svarbu atidžiai nurodyti nginx nustatymuose.

- reset_timetout_connection on; Padeda susidoroti su FIN-WAIT fazėje įstrigusiais lizdais.

- client_header_timeout Nustato skirtąjį laiką, kai nuskaitoma kliento užklausos antraštė.

- client_body_timeout Nustato skirtąjį laiką nuskaitant kliento užklausos turinį.

- Keepalive_timeout Nustato skirtąjį laiką, per kurį iš serverio nebus uždarytas ryšys su klientu. Daugelis žmonių bijo čia nustatyti dideles vertybes, tačiau nesame tikri, kad ši baimė yra pagrįsta. Pasirinktinai galite nustatyti skirtojo laiko reikšmę „Keep-Alive“ HTTP antraštėje, tačiau „Internet Explorer“ garsėja šios reikšmės ignoravimu.

- siuntimo laikas Nustato skirtąjį laiką siunčiant atsakymą klientui. Jei po šio laiko klientas nieko nepriims, ryšys bus nutrauktas.

Iš karto kyla klausimas: kokie buferių ir skirtųjų laiko parametrų parametrai yra teisingi? Čia nėra universalaus recepto, kiekviena situacija turi savo. Tačiau yra patikrintas metodas. Būtina nustatyti minimalias vertes, kuriomis svetainė veikia (taikos metu), tai yra, puslapiai aptarnaujami ir užklausos apdorojamos. Tai nustatoma tik testuojant – tiek iš stalinių kompiuterių, tiek iš mobiliųjų įrenginių. Kiekvieno parametro verčių (buferio dydžio arba skirtojo laiko) radimo algoritmas:

- Nustatome matematiškai mažiausią parametro reikšmę.

- Pradedame vykdyti svetainės testus.

- Jei visos svetainės funkcijos veikia be problemų, parametras yra apibrėžtas. Jei ne, padidinkite parametro reikšmę ir pereikite prie 2 veiksmo.

- Jei parametro reikšmė viršija net numatytąją vertę, tai yra priežastis diskusijoms kūrimo komandoje.

Kai kuriais atvejais, peržiūrėjus šiuos parametrus, svetainė turėtų būti pertvarkyta / pertvarkyta. Pavyzdžiui, jei svetainė neveikia be trijų minučių AJAX ilgų apklausų užklausų, jums nereikia ilginti skirtojo laiko, o pakeisti ilgą apklausą kažkuo kitu - 20 tūkstančių mašinų botnetu, užklausų palaikymu tris minutes, lengvai nužudys vidutinį pigų serverį.

14. Apriboti ryšius naudojant nginx (limit_conn ir limit_req)

Nginx taip pat turi galimybę apriboti ryšius, užklausas ir pan. Jei nesate tikri, kaip elgsis tam tikra jūsų svetainės dalis, idealiu atveju turite ją išbandyti, suprasti, kiek užklausų ji apdoros, ir įrašyti tai nginx konfigūracijoje. Vienas dalykas, kai svetainė neveikia ir jūs galite ateiti jos pasiimti. Ir visai kas kita, kai jis nukrenta tiek, kad serveris pereina į apsikeitimą. Tokiu atveju dažnai lengviau paleisti iš naujo, nei laukti jo pergalingo sugrįžimo.

Tarkime, kad svetainėje yra skyrelių su aprašomaisiais pavadinimais /download ir /search. Tuo pačiu mes:

- nenorime, kad robotai (arba žmonės, turintys pernelyg uolias rekursines atsisiuntimų tvarkykles) užpildytų mūsų TCP ryšio lentelę savo atsisiuntimais;

- Nenorime, kad robotai (arba atsitiktiniai paieškos sistemų tikrintuvai) išnaudotų DBVS skaičiavimo išteklius pateikdami daugybę paieškos užklausų.

Šiems tikslams veiks ši konfigūracija:

Http ( limit_conn_zone $binary_remote_addr zone=download_c:10m; limit_req_zone $binary_remote_addr zone=search_r:10m \ rate=1r/s; serveris ( vieta /atsiuntimas/ ( limit_conn download_c 1; # Kitos konfigūracijos vieta= ) limito vieta /qarch zone/ search_r burst=5; # Kita konfigūracijos vieta ) ) )

Paprastai prasminga nustatyti limit_conn ir limit_req apribojimus vietoms, kuriose yra brangiai vykdomi scenarijai (pavyzdyje rodoma paieška, ir tai ne be priežasties). Apribojimai turi būti parinkti remiantis apkrovos ir regresijos testų rezultatais bei sveiku protu.

Atkreipkite dėmesį į 10 m parametrą pavyzdyje. Tai reiškia, kad šiai ribai apskaičiuoti bus skirtas žodynas, kurio buferis yra 10 megabaitų, o ne daugiau. Šioje konfigūracijoje tai leis stebėti 320 000 TCP seansų. Norint optimizuoti atminties plotą, kintamasis $binary_remote_addr naudojamas kaip raktas žodyne, kuriame yra vartotojo IP adresas dvejetainiu formatu ir užima mažiau atminties nei įprastas $remote_addr eilutės kintamasis. Reikėtų pažymėti, kad antrasis limit_req_zone direktyvos parametras gali būti ne tik IP, bet ir bet kuris kitas šiame kontekste pasiekiamas nginx kintamasis – pavyzdžiui, tuo atveju, kai nenorite suteikti švelnesnio tarpinio serverio režimo, galite naudoti $binary_remote_addr$http_user_agent arba $binary_remote_addr$http_cookie_myc00kiez, tačiau tokias konstrukcijas reikia naudoti atsargiai, nes, skirtingai nei 32 bitų $binary_remote_addr, šie kintamieji gali būti žymiai ilgesni, o jūsų nurodytas „10 m“ gali staiga baigtis.

DDoS tendencijos

- Tinklo ir transporto sluoksnių atakų galia nuolat auga. Vidutinės SYN potvynio atakos potencialas jau pasiekė 10 milijonų paketų per sekundę.

- Atakos prieš DNS pastaruoju metu buvo ypač paklausios. UDP užtvindymas galiojančiomis DNS užklausomis su suklastotais šaltinio IP adresais yra viena iš lengviausiai įgyvendinamų ir sunkiai atremtų atakų. Daugelis didelių Rusijos įmonių (įskaitant prieglobos įmones) pastaruoju metu patyrė problemų dėl atakų prieš jų DNS serverius. Kuo toliau, tuo daugiau tokių išpuolių bus ir jų galia augs.

- Sprendžiant pagal išorinius požymius, dauguma botnetų yra valdomi ne centralizuotai, o per peer-to-peer tinklą. Tai suteikia užpuolikams galimybę sinchronizuoti robotų tinklo veiksmus laikui bėgant – jei anksčiau valdymo komandos buvo paskirstytos 5 tūkstančių kompiuterių robotų tinkle per dešimtis minučių, dabar skaičiuojamos sekundės ir jūsų svetainėje gali netikėtai iš karto šimtus kartų padidėti užklausų skaičius. .

- Botų, turinčių visavertį naršyklės variklį su JavaScript, dalis vis dar nedidelė, tačiau nuolat auga. Tokią ataką sunkiau atremti įmontuotomis improvizuotomis priemonėmis, todėl „pasidaryk pats“ šią tendenciją reikėtų stebėti atsargiai.

ruošiant OS

Be tikslaus nginx derinimo, turite pasirūpinti ir sistemos tinklo kamino nustatymais. Bent jau nedelsdami įjunkite net.ipv4.tcp_syncookies sistemoje sysctl, kad iš karto apsisaugotumėte nuo nedidelio SYN potvynio atakos.

15. Sureguliuokite šerdį

Atkreipkite dėmesį į sudėtingesnius tinklo dalies (branduolio) nustatymus, vėlgi dėl skirtojo laiko ir atminties. Yra svarbesnių ir mažiau svarbių. Visų pirma, reikia atkreipti dėmesį į:

- net.ipv4.tcp_fin_timeout Laikas, kurį lizdas praleis TCP FIN-WAIT-2 fazėje (laukdamas FIN/ACK segmento).

- net.ipv4.tcp_(,r,w)mem TCP lizdo priėmimo buferio dydis. Trys reikšmės: minimali, numatytoji ir maksimali.

- net.core.(r,w)mem_max Tas pats pasakytina apie ne TCP buferius.

Naudojant 100 Mbit/s kanalą, numatytosios reikšmės vis tiek kažkaip tinka; bet jei turite bent gigabitą per sekundę, geriau naudoti kažką panašaus:

Sysctl -w net.core.rmem_max=8388608 sysctl -w net.core.wmem_max=8388608 sysctl -w net.ipv4.tcp_rmem="4096 87380 8388608" sysctl -w.c.8p9 860 8" sysctl - w net.ipv4.tcp_fin_timeout=10

16. Peržiūra /proc/sys/net/**

Idealu išnagrinėti visus parametrus /proc/sys/net/**. Turime pamatyti, kuo jie skiriasi nuo numatytųjų, ir suprasti, kaip tinkamai jie nustatyti. Linux kūrėjas (arba sistemos administratorius), kuris supranta jo valdomos interneto paslaugos veikimą ir nori ją optimizuoti, turėtų su susidomėjimu perskaityti visų branduolio tinklo kamino parametrų dokumentaciją. Galbūt jis ten ras konkrečios svetainės kintamuosius, kurie padės ne tik apsaugoti svetainę nuo įsibrovėlių, bet ir pagreitinti jos veikimą.

Nebijok!

Sėkmingos DDoS atakos diena po dienos užgesina elektroninę prekybą, sukrečia žiniasklaidą ir vienu smūgiu išmuša didžiausias mokėjimo sistemas. Milijonai interneto vartotojų praranda prieigą prie svarbios informacijos. Grėsmė yra neatidėliotina, todėl turime ją reaguoti tiesiai. Atlikite namų darbus, nebijokite ir laikykite šaltą galvą. Jūs nesate pirmas ir ne paskutinis, kuris susidurs su DDoS ataka jūsų svetainėje, o jūsų galioje, vadovaujantis savo žiniomis ir sveiku protu, sumažinti atakos pasekmes iki minimumo.

Įvadas

Iš karto padarysiu išlygą, kad rašydama šią apžvalgą visų pirma buvau orientuota į telekomunikacijų operatorių ir jų duomenų tinklų darbo specifiką suprantančią auditoriją. Šiame straipsnyje pateikiami pagrindiniai apsaugos nuo DDoS atakų principai, jų raidos istorija per pastarąjį dešimtmetį ir esama situacija.

Kas yra DDoS?

Tikriausiai šiandien, jei ne kiekvienas „vartotojas“, tai bent kiekvienas „IT specialistas“ žino, kas yra DDoS atakos. Tačiau dar reikia pasakyti keletą žodžių.

DDoS atakos (Distributed Denial of Service) – tai kompiuterių sistemų (tinklo išteklių ar ryšio kanalų) atakos, kuriomis siekiama padaryti jas nepasiekiamas teisėtiems vartotojams. DDoS atakos apima vienu metu daug užklausų siuntimą į konkretų šaltinį iš vieno ar kelių kompiuterių, esančių internete. Jei tūkstančiai, dešimtys tūkstančių ar milijonai kompiuterių vienu metu pradeda siųsti užklausas į konkretų serverį (ar tinklo paslaugą), tada serveris negalės to apdoroti, arba nebus pakankamai pralaidumo ryšio kanalui į šį serverį. . Abiem atvejais interneto vartotojai negalės pasiekti užpulto serverio ar net visų serverių ir kitų išteklių, prijungtų blokuotu ryšio kanalu.

Kai kurios DDoS atakų funkcijos

Prieš ką ir kokiu tikslu pradedamos DDoS atakos?

DDoS atakos gali būti pradėtos prieš bet kokius interneto išteklius. Didžiausią žalą nuo DDoS atakų patiria organizacijos, kurių veikla yra tiesiogiai susijusi su jų buvimu internete – bankai (teikiantys internetinės bankininkystės paslaugas), internetinės parduotuvės, prekybos platformos, aukcionai, taip pat kitos veiklos rūšys, veikla ir efektyvumas. iš kurių labai priklauso nuo atstovybės internete (kelionių agentūros, oro linijos, techninės ir programinės įrangos gamintojai ir kt.) DDoS atakos reguliariai vykdomos prieš tokių pasaulinės IT pramonės gigantų kaip IBM, Cisco Systems, Microsoft ir kt. . Buvo pastebėtos didžiulės DDoS atakos prieš eBay.com, Amazon.com ir daugelį gerai žinomų bankų ir organizacijų.

Labai dažnai DDoS atakos pradedamos prieš politinių organizacijų, institucijų ar atskirų žinomų asmenybių atstovybes internete. Daugelis žmonių žino apie masines ir ilgas DDoS atakas, kurios buvo pradėtos prieš Gruzijos prezidento svetainę per 2008 m. Gruzijos ir Osetijos karą (svetainė buvo nepasiekiama kelis mėnesius nuo 2008 m. rugpjūčio mėn.), prieš Estijos vyriausybės serverius. (2007 m. pavasarį, per neramumus, susijusius su Bronzinio kareivio perdavimu), apie periodines Šiaurės Korėjos interneto segmento atakas prieš Amerikos svetaines.

Pagrindiniai DDoS atakų tikslai yra arba išgauti naudą (tiesioginę ar netiesioginę) šantažu ir turto prievartavimu, arba siekti politinių interesų, eskaluoti situaciją arba atkeršyti.

Kokie yra DDoS atakų paleidimo mechanizmai?

Populiariausias ir pavojingiausias būdas pradėti DDoS atakas yra botnetų (BotNets) naudojimas. Botnetas yra kompiuterių rinkinys, kuriame įdiegtos specialios programinės įrangos žymės (botai), išverstos iš anglų kalbos, botnetas – tai botų tinklas. Paprastai robotus įsilaužėliai kuria atskirai kiekvienam robotų tinklui ir jų pagrindinis tikslas yra siųsti užklausas į konkretų interneto šaltinį, gavus komandą, gautą iš botnet valdymo serverio – Botnet Command and Control Server. Botneto valdymo serverį valdo įsilaužėlis arba asmuo, įsigijęs robotų tinklą ir galimybę pradėti DDoS ataką iš įsilaužėlio. Botai internete plinta įvairiais būdais, dažniausiai atakuodami kompiuterius, kuriuose yra pažeidžiamų paslaugų, ir juose įdiegdami programinės įrangos žymes arba apgaudinėdami vartotojus ir verčiant juos įdiegti robotus prisidengiant kitų paslaugų teikimu ar programine įranga, kuri atlieka visiškai nekenksmingą ar net naudinga funkcija. Yra daug būdų, kaip platinti robotus, ir nuolat išrandami nauji metodai.

Jei botnetas yra pakankamai didelis – dešimtys ar šimtai tūkstančių kompiuterių – vienu metu iš visų šių kompiuterių siunčiant net visiškai teisėtas užklausas tam tikrai tinklo paslaugai (pavyzdžiui, žiniatinklio paslaugai konkrečioje svetainėje) pačios paslaugos arba serverio išteklių išeikvojimas arba ryšio kanalo galimybių išnaudojimas. Bet kuriuo atveju paslauga bus nepasiekiama vartotojams, o paslaugos savininkas patirs tiesioginę, netiesioginę ir reputaciją. Ir jei kiekvienas kompiuteris siunčia ne vieną užklausą, o dešimtis, šimtus ar tūkstančius užklausų per sekundę, tai atakos poveikis išauga daug kartų, o tai leidžia sunaikinti net produktyviausius resursus ar ryšio kanalus.

Kai kurios atakos pradedamos „nekenksmingesniais“ būdais. Pavyzdžiui, „flash mob“ tam tikrų forumų vartotojų, kurie pagal susitarimą tam tikru metu paleidžia „ping“ ar kitokias užklausas iš savo kompiuterių į konkretų serverį. Kitas pavyzdys – nuorodos į svetainę įkėlimas į populiarius interneto išteklius, o tai sukelia vartotojų antplūdį į tikslinį serverį. Jei „netikra“ nuoroda (išoriškai atrodo kaip nuoroda į vieną šaltinį, o iš tikrųjų nukreipia į visiškai kitą serverį) nurodo nedidelės organizacijos svetainę, bet yra paskelbta populiariuose serveriuose ar forumuose, tokia ataka gali sukelti nepageidaujamų lankytojų antplūdis šioje svetainėje . Paskutinių dviejų tipų atakos retai nulemia serverio pasiekiamumą tinkamai organizuotose prieglobos svetainėse, tačiau tokių pavyzdžių būta net Rusijoje 2009 m.

Ar padės tradicinės techninės apsaugos nuo DDoS atakų priemonės?

DDoS atakų ypatumas yra tas, kad jos susideda iš daugybės vienu metu pateikiamų užklausų, kurių kiekviena atskirai yra visiškai „teisėta“, be to, šias užklausas siunčia kompiuteriai (užkrėsti robotais), kurie gali priklausyti labiausiai paplitusiems tikriems ar potencialiems vartotojams; užpultos paslaugos ar šaltinio. Todėl naudojant standartinius įrankius labai sunku teisingai identifikuoti ir filtruoti tiksliai tas užklausas, kurios sudaro DDoS ataką. Standartinės IDS/IPS klasės sistemos (įsibrovimų aptikimo / prevencijos sistema – tinklo atakų aptikimo / prevencijos sistema) šiose užklausose neras „nusikaltimo sudėties“, nesupras, kad tai yra atakos dalis, nebent atliktų kokybinė eismo anomalijų analizė. Ir net jei jie tai randa, išfiltruoti nereikalingas užklausas taip pat nėra taip paprasta – standartinės ugniasienės ir maršrutizatoriai filtruoja srautą pagal aiškiai apibrėžtus prieigos sąrašus (valdymo taisykles) ir nežino, kaip „dinamiškai“ prisitaikyti prie naudotojo profilio. specifinė ataka. Ugniasienės gali reguliuoti srautą pagal tokius kriterijus kaip šaltinio adresai, naudojamos tinklo paslaugos, prievadai ir protokolai. Tačiau paprasti interneto vartotojai dalyvauja DDoS atakoje, siųsdami užklausas naudodami labiausiai paplitusius protokolus – ar telekomunikacijų operatorius neuždraus visų ir visko? Tada ji tiesiog nustos teikti ryšio paslaugas savo abonentams ir nustos teikti prieigą prie savo aptarnaujamų tinklo išteklių, o tai iš tikrųjų ir bando pasiekti atakos iniciatorius.

Daugelis specialistų tikriausiai žino, kad egzistuoja specialūs apsaugos nuo DDoS atakų sprendimai, kuriuos sudaro eismo anomalijų aptikimas, srauto profilio ir atakos profilio kūrimas ir tolesnis dinaminis kelių etapų srauto filtravimo procesas. Ir aš taip pat kalbėsiu apie šiuos sprendimus šiame straipsnyje, bet šiek tiek vėliau. Pirmiausia pakalbėsime apie kai kurias mažiau žinomas, bet kartais gana efektyvias priemones, kurių galima imtis norint nuslopinti DDoS atakas naudojant esamas duomenų tinklo ir jo administratorių priemones.

Apsauga nuo DDoS atakų naudojant turimas priemones

Yra nemažai mechanizmų ir „gudrybių“, leidžiančių tam tikrais ypatingais atvejais slopinti DDoS atakas. Kai kurie gali būti naudojami tik tuo atveju, jei duomenų tinklas yra pastatytas ant konkretaus gamintojo įrangos, kiti yra daugiau ar mažiau universalūs.

Pradėkime nuo „Cisco Systems“ rekomendacijų. Šios įmonės ekspertai rekomenduoja užtikrinti tinklo pagrindo apsaugą (Network Foundation Protection), kuri apima tinklo administravimo lygio (Control Plane), tinklo valdymo lygio (Management Plane) ir tinklo duomenų lygio apsaugą (Data Plane).

Valdymo plano apsauga

Sąvoka „administravimo lygis“ apima visą srautą, kuris valdo arba stebi maršrutizatorius ir kitą tinklo įrangą. Šis srautas nukreipiamas į maršrutizatorių arba kyla iš maršruto parinktuvo. Tokio srauto pavyzdžiai yra Telnet, SSH ir http(s) sesijos, syslog pranešimai, SNMP spąstai. Bendra geriausia praktika apima:

Maksimalaus valdymo ir stebėjimo protokolų saugumo užtikrinimas naudojant šifravimą ir autentifikavimą:

- SNMP v3 protokolas suteikia saugumo priemones, o SNMP v1 praktiškai neteikia, o SNMP v2 suteikia tik iš dalies – numatytąsias Bendrijos reikšmes visada reikia keisti;

- turėtų būti naudojamos skirtingos vertybės viešajai ir privačiai bendruomenei;

- telnet protokolas visus duomenis, įskaitant prisijungimo vardą ir slaptažodį, perduoda aiškiu tekstu (jei srautas perimamas, šią informaciją galima nesunkiai išgauti ir panaudoti), vietoje to rekomenduojama visada naudoti ssh v2 protokolą;

- taip pat vietoj http naudokite https, kad pasiektumėte įrangą, įskaitant tinkamą slaptažodžio politiką, centralizuotą autentifikavimą, autorizavimą ir apskaitą (AAA modelis) ir vietinį autentifikavimą pertekliniams tikslams;

Vaidmenimis pagrįsto prieigos modelio įgyvendinimas;

Leidžiamų jungčių valdymas pagal šaltinio adresą naudojant prieigos kontrolės sąrašus;

Nenaudojamų paslaugų, kurių daugelis yra įjungtos pagal numatytuosius nustatymus, išjungimas (arba pamiršo jas išjungti diagnozavus ar sukonfigūravus sistemą);

Įrangos išteklių naudojimo stebėjimas.

Prie paskutinių dviejų punktų verta pasilikti išsamiau.

Kai kurias paslaugas, kurios yra įjungtos pagal numatytuosius nustatymus arba kurias pamiršta išjungti sukonfigūravus arba diagnozavus įrangą, užpuolikai gali apeiti esamas saugos taisykles. Šių paslaugų sąrašas pateikiamas žemiau:

- PAD (paketų surinkėjas / išmontuotojas);

Natūralu, kad prieš išjungdami šias paslaugas turite atidžiai išanalizuoti, ar jos reikalingos jūsų tinkle.

Patartina stebėti įrangos išteklių naudojimą. Tai leis, pirma, laiku pastebėti atskirų tinklo elementų perkrovą ir imtis priemonių užkirsti kelią avarijai, antra, aptikti DDoS atakas ir anomalijas, jei jų aptikimas nenumatytas specialiomis priemonėmis. Rekomenduojama stebėti bent:

- CPU apkrova

- atminties naudojimas

- maršrutizatoriaus sąsajų perkrova.

Stebėjimą galima atlikti „rankiniu būdu“ (periodiškai stebint įrangos būseną), tačiau, žinoma, geriau tai daryti naudojant specialias tinklo stebėjimo arba informacijos saugumo stebėjimo sistemas (pastaroji apima „Cisco MARS“).

Valdymo plokštumos apsauga

Tinklo valdymo sluoksnis apima visą paslaugų srautą, kuris užtikrina tinklo funkcionavimą ir ryšį pagal nurodytą topologiją ir parametrus. Valdymo plokštumos srauto pavyzdžiai: visas maršruto procesoriaus (RR) generuojamas arba jam skirtas srautas, įskaitant visus maršruto parinkimo protokolus, kai kuriais atvejais SSH ir SNMP protokolus ir ICMP. Bet kokia ataka prieš maršruto parinkimo procesoriaus veikimą, ypač DDoS atakos, gali sukelti didelių problemų ir tinklo veikimo trikdžių. Toliau pateikiamos geriausios valdymo plokštumos apsaugos praktikos.

Lėktuvo policijos valdymas

Jį sudaro QoS (paslaugų kokybės) mechanizmų naudojimas, siekiant suteikti didesnį prioritetą lėktuvų srautui valdyti, o ne naudotojų srautui (kurio dalis yra atakos). Tai užtikrins paslaugų protokolų ir maršruto parinkimo procesoriaus veikimą, tai yra tinklo topologijos ir jungiamumo palaikymą, taip pat faktinį paketų maršrutą ir perjungimą.

IP gavimo ACL

Ši funkcija leidžia filtruoti ir valdyti paslaugų srautą, skirtą maršrutizatoriui ir maršruto parinkimo procesoriui.

- yra naudojami tiesiai ant maršruto parinkimo įrangos, kol srautas pasiekia maršruto parinkimo procesorių, užtikrinant „asmeninę“ įrangos apsaugą;

- taikomi po to, kai srautas praeina per įprastus prieigos kontrolės sąrašus – jie yra paskutinis apsaugos lygis pakeliui į maršruto parinkimo procesorių;

- taikoma visam srautui (tiek vidiniam, tiek išoriniam, tiek tranzitui, susijusiam su telekomunikacijų operatoriaus tinklu).

Infrastruktūros ACL

Paprastai prieiga prie patentuotų maršruto parinkimo įrangos adresų reikalinga tik paties operatoriaus tinklo pagrindiniams kompiuteriams, tačiau yra išimčių (pavyzdžiui, eBGP, GRE, IPv6 per IPv4 tunelius ir ICMP). Infrastruktūros ACL:

- dažniausiai įrengiamas telekomunikacijų operatoriaus tinklo pakraštyje („prie įėjimo į tinklą“);

- turėti tikslą neleisti išoriniams pagrindiniams kompiuteriams pasiekti operatoriaus infrastruktūros adresų;

- užtikrinti netrukdomą eismo tranzitą per operatoriaus tinklo sieną;

- pateikti pagrindinius apsaugos nuo neteisėtos tinklo veiklos mechanizmus, aprašytus RFC 1918, RFC 3330, ypač apsaugą nuo klastojimo (klastojimas, netikrų šaltinio IP adresų naudojimas siekiant užmaskuoti ataką).

Kaimyno autentifikavimas

Pagrindinis kaimyninio autentifikavimo tikslas yra užkirsti kelią atakoms, kurių metu siunčiami suklastoti maršruto parinkimo protokolo pranešimai, siekiant pakeisti maršrutą tinkle. Tokios atakos gali sukelti neteisėtą įsiskverbimą į tinklą, neteisėtą tinklo išteklių naudojimą, o užpuolikas gali perimti srautą, kad galėtų analizuoti ir gauti reikiamą informaciją.

BGP nustatymas

- BGP priešdėlių filtrai - naudojami siekiant užtikrinti, kad informacija apie telekomunikacijų operatoriaus vidinio tinklo maršrutus nepasklistų internete (kartais ši informacija gali būti labai naudinga užpuolikui);

- prefiksų, kuriuos galima gauti iš kito maršrutizatoriaus, skaičiaus ribojimas (prefiksų apribojimas) – naudojamas apsisaugoti nuo DDoS atakų, anomalijų ir gedimų tarpusavio partnerių tinkluose;

- BGP bendruomenės parametrų naudojimas ir filtravimas pagal juos taip pat gali būti naudojami siekiant apriboti maršruto informacijos paskirstymą;

- BGP stebėjimas ir BGP duomenų palyginimas su stebimu srautu yra vienas iš ankstyvo DDoS atakų ir anomalijų aptikimo mechanizmų;

- filtravimas pagal TTL (Time-to-Live) parametrą – naudojamas BGP partneriams patikrinti.

Jei BGP ataka paleidžiama ne iš bendravimo partnerio tinklo, o iš tolimesnio tinklo, tada BGP paketų TTL parametras bus mažesnis nei 255. Galite sukonfigūruoti vežėjo pasienio maršrutizatorius, kad jie numestų visus BGP paketus su TTL. vertė< 255, а маршрутизаторы пиринг-партнеров наоборот - чтобы они генерировали только BGP-пакеты с параметром TTL=255. Так как TTL при каждом хопе маршрутизации уменьшается на 1, данный нехитрый приём позволит легко избежать атак из-за границ вашего пиринг-партнера.

Duomenų plokštumos apsauga

Nepaisant to, kad svarbu apsaugoti administravimo ir valdymo lygius, didžioji dalis srauto telekomunikacijų operatoriaus tinkle yra duomenys, tranzitas arba skirtas šio operatoriaus abonentams.

Unicast atvirkštinio kelio persiuntimas (uRPF)

Dažnai atakos pradedamos naudojant klaidinimo technologiją – šaltinio IP adresai suklastoti, kad nebūtų galima atsekti atakos šaltinio. Suklastoti IP adresai gali būti:

- iš faktiškai naudojamos adresų erdvės, bet kitame tinklo segmente (segmente, iš kurio buvo paleista ataka, šie netikri adresai nėra nukreipiami);

- iš adresų erdvės, nenaudojamos tam tikrame duomenų perdavimo tinkle;

- iš adresų erdvės, kuri nėra nukreipiama internete.

Įdiegę uRPF mechanizmą maršrutizatoriuose, bus išvengta paketų, kurių šaltinio adresai yra nesuderinami arba nenaudojami tinklo segmente, iš kurio jie pateko į maršrutizatoriaus sąsają, nukreipimui. Ši technologija kartais leidžia gana efektyviai išfiltruoti nepageidaujamą srautą arčiausiai jo šaltinio, tai yra efektyviausiai. Daugelis DDoS atakų (įskaitant garsųjį „Smurf and Tribal Flood Network“) naudoja klaidinimo ir nuolat keičiamų šaltinių adresų mechanizmą, kad būtų apgaudinėjamos standartinės saugos ir srauto filtravimo priemonės.

Telekomunikacijų operatoriams, teikiantiems abonentams prieigą prie interneto, naudojant uRPF mechanizmą, bus veiksmingai užkirstas kelias DDoS atakoms, naudojant klastojimo technologiją, nukreiptą jų pačių abonentų prieš interneto išteklius. Taigi DDoS ataka slopinama arčiausiai jos šaltinio, tai yra efektyviausiai.

Nuotoliniu būdu suaktyvintos juodosios skylės (RTBH)

Valdomos juodosios skylės (Remotely Triggered Blackholes) naudojamos į tinklą patenkančiam srautui „išmesti“ (sunaikinti, siųsti „į niekur“), nukreipiant šį srautą į specialias „Null 0“ sąsajas. Šią technologiją rekomenduojama naudoti tinklo krašte DDoS turintis atakuojantis srautas, kai jis patenka į tinklą. Šio metodo apribojimas (ir reikšmingas) yra tas, kad jis taikomas visam srautui, skirtam konkrečiam kompiuteriui ar kompiuteriams, kurie yra atakos taikinys. Taigi, šis metodas gali būti naudojamas tais atvejais, kai vienas ar keli pagrindiniai kompiuteriai patiria masinę ataką, kuri sukelia problemų ne tik užpultam kompiuteriui, bet ir kitiems abonentams bei visam telekomunikacijų operatoriaus tinklui.

Juodosios skylės gali būti valdomos rankiniu būdu arba naudojant BGP protokolą.

QoS politikos platinimas per BGP (QPPB)

QoS valdymas per BGP (QPPB) leidžia valdyti srauto, skirto konkrečiai autonominei sistemai arba IP adresų blokui, prioritetines strategijas. Šis mechanizmas gali būti labai naudingas telekomunikacijų operatoriams ir didelėms įmonėms, įskaitant nepageidaujamo srauto arba srauto, kuriame yra DDoS ataka, prioriteto lygį.

Kriauklės skylės

Kai kuriais atvejais nebūtina visiškai pašalinti srauto naudojant juodąsias skyles, o nukreipti jį nuo pagrindinių kanalų ar išteklių tolesniam stebėjimui ir analizei. Būtent tam yra skirti „nukreipimo kanalai“ arba „Sink Holes“.

Kriauklės angos dažniausiai naudojamos šiais atvejais:

- nukreipti ir analizuoti srautą paskirties adresais, kurie priklauso telekomunikacijų operatoriaus tinklo adresų erdvei, bet nėra faktiškai naudojami (nebuvo priskirti nei įrangai, nei vartotojams); toks srautas a priori yra įtartinas, nes dažnai rodo, kad užpuolikas, neturintis išsamios informacijos apie jo struktūrą, bando nuskaityti arba įsiskverbti į jūsų tinklą;

- nukreipti srautą iš atakos taikinio, kuris yra faktiškai telekomunikacijų operatoriaus tinkle veikiantis išteklius, jo stebėjimui ir analizei.

DDoS apsauga naudojant specialius įrankius

„Cisco Clean Pipes“ koncepcija yra pramonės pradininkė

Šiuolaikinę apsaugos nuo DDoS atakų koncepciją sukūrė (taip, taip, nenustebsite! :)) Cisco Systems. „Cisco“ sukurta koncepcija vadinama „Cisco Clean Pipes“. Beveik prieš 10 metų detaliai išplėtotoje koncepcijoje buvo gana detaliai aprašyti pagrindiniai apsaugos nuo eismo anomalijų principai ir technologijos, kurių dauguma tebetaiko ir šiandien, taip pat ir kitų gamintojų.

„Cisco Clean Pipes“ koncepcija apima šiuos DDoS atakų aptikimo ir mažinimo principus.

Parenkami taškai (tinklo atkarpos), kurių srautas analizuojamas siekiant nustatyti anomalijas. Priklausomai nuo to, ką saugome, tokie taškai gali būti telekomunikacijų operatoriaus tarpusavio ryšiai su aukštesnio lygio operatoriais, žemesnio lygio operatorių ar abonentų prisijungimo taškai, kanalai, jungiantys duomenų apdorojimo centrus prie tinklo.

Specialūs detektoriai analizuoja srautą šiuose taškuose, sukuria (tiria) srauto profilį įprastoje būsenoje, o atsiradus DDoS atakai ar anomalijai ją aptinka, tiria ir dinamiškai formuoja jo charakteristikas. Toliau informaciją analizuoja sistemos operatorius, o atakos slopinimo procesas pradedamas pusiau automatiniu arba automatiniu režimu. Slopinimas yra tai, kai srautas, skirtas „aukai“, dinamiškai nukreipiamas per filtravimo įrenginį, kuriame detektoriaus sukurti filtrai taikomi šiam srautui ir atspindi individualų šios atakos pobūdį. Išvalytas srautas įvedamas į tinklą ir siunčiamas gavėjui (todėl ir atsirado „Clean Pipes“ pavadinimas - abonentas gauna „švarų kanalą“, kuriame nėra atakos).

Taigi visas apsaugos nuo DDoS atakų ciklas apima šiuos pagrindinius etapus:

- Eismo valdymo charakteristikų mokymas (profiliavimas, pradinis mokymasis)

- Išpuolių ir anomalijų aptikimas (aptikimas)

- Eismo nukreipimas į valymo įrenginį (nukreipimas)

- Srauto filtravimas atakoms slopinti (sumažinimas)

- Srauto įvedimas atgal į tinklą ir siuntimas gavėjui (Injection).

Keletas funkcijų.

Dviejų tipų prietaisai gali būti naudojami kaip detektoriai:

- „Cisco Systems“ gaminami detektoriai yra „Cisco Traffic Anomally Detector Services“ moduliai, skirti montuoti „Cisco 6500/7600“ korpuse.

- Arbor Networks gaminami detektoriai yra Arbor Peakflow SP CP įrenginiai.

Žemiau yra lentelė, kurioje lyginami Cisco ir Arbor detektoriai.

|

Parametras |

„Cisco“ eismo anomalijų detektorius |

Arbor Peakflow SP CP |

|

Eismo informacijos gavimas analizei |

Naudoja Cisco 6500/7600 važiuoklei priskirto srauto kopiją |

Naudojami iš maršrutizatorių gaunami srauto duomenų atranka (1: 1, 1: 1 000, 1: 10 000 ir kt.) |

|

Naudojami identifikavimo principai |

Parašo analizė (netinkamo naudojimo aptikimas) ir anomalijų aptikimas (dinamiškasprofiliavimas) |

Visų pirma anomalijų aptikimas; naudojama parašo analizė, tačiau parašai yra bendro pobūdžio |

|

Formos koeficientas |

aptarnavimo moduliai Cisco 6500/7600 korpuse |

atskiri įrenginiai (serveriai) |

|

Spektaklis |

Analizuojamas srautas iki 2 Gbit/s |

Praktiškai neribotas (mėginių ėmimo dažnis gali būti sumažintas) |

|

Mastelio keitimas |

Įdiegti iki 4 moduliųCiscoDetektoriusS.M.į vieną važiuoklę (tačiau moduliai veikia nepriklausomai vienas nuo kito) |

Galimybė vienoje analizės sistemoje naudoti kelis įrenginius, iš kurių vienam priskiriamas Leader statusas |

|

Tinklo srauto ir maršruto stebėjimas |

Funkcionalumo praktiškai nėra |

Funkcionalumas labai išvystytas. Daugelis telekomunikacijų operatorių perka Arbor Peakflow SP dėl gilių ir sudėtingų srauto stebėjimo ir maršruto tinkle funkcionalumo. |

|

Portalo teikimas (individuali sąsaja abonentui, leidžianti stebėti tik su juo tiesiogiai susijusią tinklo dalį) |

Nepateikta |

Jeigu. Tai rimtas šio sprendimo privalumas, nes telekomunikacijų operatorius gali parduoti savo abonentams individualias DDoS apsaugos paslaugas. |

|

Suderinami eismo valymo įrenginiai (atakos slopinimas) |

Cisco Apsaugos paslaugų modulis |

Arbor Peakflow SP TMS; Cisco apsaugos paslaugų modulis. |

| Duomenų centrų apsauga prisijungus prie interneto Abonentų tinklų sujungimų su telekomunikacijų operatoriaus tinklu stebėjimas | Išpuolių aptikimasprieš srovę-telekomunikacijų operatoriaus tinklo jungtys su aukštesnio lygio teikėjų tinklais Telekomunikacijų operatoriaus magistralės stebėjimas |

Kaip eismo valymo įrenginį „Cisco“ rekomenduoja naudoti „Cisco Guard“ aptarnavimo modulį, kuris yra įdiegtas „Cisco 6500/7600“ važiuoklėje ir, gavus komandą iš „Cisco Detector“ arba „Arbor Peakflow SP CP“, srautas dinamiškai nukreipiamas, išvalomas ir vėl įleidžiamas į tinklas. Peradresavimo mechanizmai yra arba BGP naujinimai į aukštesnio srauto maršrutizatorius, arba tiesioginės valdymo komandos prižiūrėtojui naudojant patentuotą protokolą. Naudojant BGP naujinimus, prieš srovę nukreiptam kelvedžiui suteikiama nauja nex-hop reikšmė srautui, kuriame yra ataka, kad šis srautas būtų nukreiptas į valymo serverį. Tuo pačiu metu reikia pasirūpinti, kad ši informacija neleistų sukurti kilpos (kad pasrovinis maršrutizatorius, įeidamas į jį išvalytą srautą, nebandytų šio srauto grąžinti į kliringo įrenginį). . Norėdami tai padaryti, gali būti naudojami mechanizmai, skirti valdyti BGP naujinimų platinimą naudojant bendruomenės parametrą arba GRE tunelių naudojimą įeinant į išvalytą srautą.

Tokia padėtis egzistavo tol, kol „Arbor Networks“ reikšmingai išplėtė „Peakflow SP“ produktų liniją ir pradėjo į rinką įeiti su visiškai nepriklausomu sprendimu apsisaugoti nuo DDoS atakų.

Pristatytas Arbor Peakflow SP TMS

Prieš keletą metų „Arbor Networks“ nusprendė sukurti savo produktų liniją, skirtą apsaugoti nuo DDoS atakų savarankiškai ir neatsižvelgdama į šios srities „Cisco“ plėtros tempą ir politiką. „Peakflow SP CP“ sprendimai turėjo esminių pranašumų, palyginti su „Cisco Detector“, nes jie analizavo srauto informaciją, galėdami reguliuoti mėginių ėmimo dažnį, todėl neturėjo jokių apribojimų naudoti telekomunikacijų operatorių tinkluose ir magistraliniuose kanaluose (skirtingai nei „Cisco Detector“, kuri analizuoja eismas). Be to, pagrindinis „Peakflow SP“ pranašumas buvo galimybė operatoriams parduoti abonentams individualią paslaugą, skirtą jų tinklo segmentams stebėti ir apsaugoti.

Dėl šių ir kitų sumetimų „Arbor“ gerokai išplėtė „Peakflow SP“ produktų liniją. Pasirodė keletas naujų įrenginių:

Peakflow SP TMS (grėsmių valdymo sistema)- slopina DDoS atakas per daugiapakopį filtravimą, pagrįstą duomenimis, gautais iš Peakflow SP CP ir ASERT laboratorijos, priklausančios Arbor Networks, kuri stebi ir analizuoja DDoS atakas internete;

Peakflow SP BI (verslo informacija)- įrenginiai, užtikrinantys sistemos mastelį, didinantys stebimų loginių objektų skaičių ir užtikrinantys renkamų bei analizuojamų duomenų dubliavimą;

Peakflow SP PI (portalo sąsaja)- įrenginiai, kurie suteikia daugiau abonentų, kuriems suteikiama individuali sąsaja, skirta valdyti savo saugumą;

Peakflow SP FS (srauto cenzorius)- įrenginiai, užtikrinantys abonentų maršrutizatorių, jungčių prie tolesnių tinklų ir duomenų centrų stebėjimą.

„Arbor Peakflow SP“ sistemos veikimo principai iš esmės išlieka tokie patys kaip „Cisco Clean Pipes“, tačiau „Arbor“ reguliariai kuria ir tobulina savo sistemas, todėl šiuo metu „Arbor“ produktų funkcionalumas daugeliu atžvilgių yra geresnis nei „Cisco“, įskaitant našumą. .

Šiandien maksimalų Cisco Guard našumą galima pasiekti sukūrus 4 Guard modulių grupę vienoje Cisco 6500/7600 korpuse, o pilnas šių įrenginių grupavimas nėra įgyvendintas. Tuo pačiu metu geriausi Arbor Peakflow SP TMS modeliai turi iki 10 Gbps našumą ir savo ruožtu gali būti suskirstyti į grupes.

Po to, kai „Arbor“ pradėjo pozicionuoti kaip nepriklausomas žaidėjas DDoS atakų aptikimo ir slopinimo rinkoje, „Cisco“ pradėjo ieškoti partnerio, kuris suteiktų jai taip reikalingą tinklo srauto duomenų stebėjimą, bet nebūtų tiesioginis. konkurentas. Tokia kompanija buvo „Narus“, kuri gamina eismo stebėjimo sistemas, pagrįstas srautų duomenimis („NarusInsight“), ir sudarė partnerystę su „Cisco Systems“. Tačiau ši partnerystė nesulaukė rimtos plėtros ir buvimo rinkoje. Be to, remiantis kai kuriais pranešimais, „Cisco“ neplanuoja investuoti į savo „Cisco Detector“ ir „Cisco Guard“ sprendimus, iš tikrųjų šią nišą palikdama „Arbor Networks“.

Kai kurios Cisco ir Arbor sprendimų funkcijos

Verta atkreipti dėmesį į kai kurias „Cisco“ ir „Arbor“ sprendimų ypatybes.

- „Cisco Guard“ gali būti naudojamas kartu su detektoriumi arba atskirai. Pastaruoju atveju jis yra įdiegtas in-line režimu ir atlieka detektoriaus funkcijas, analizuoja srautą, o prireikus įjungia filtrus ir išvalo srautą. Šio režimo trūkumas yra tas, kad, pirma, pridedamas papildomas galimo gedimo taškas, antra, papildomas srauto uždelsimas (nors jis yra mažas, kol neįjungiamas filtravimo mechanizmas). Rekomenduojamas „Cisco Guard“ režimas yra laukti komandos, nukreipiančios srautą su ataka, filtruoti ir įvesti atgal į tinklą.

- „Arbor Peakflow SP TMS“ įrenginiai taip pat gali veikti be rampos arba in-line režimu. Pirmuoju atveju įrenginys pasyviai laukia komandos, nukreipiančios srautą su ataka, kad jį išvalytų ir vėl įvestų į tinklą. Antruoju, jis perduoda visą srautą per save, pagal jį generuoja duomenis Arborflow formatu ir perkelia juos į Peakflow SP CP analizei ir atakų aptikimui. Arborflow yra formatas, panašus į Netflow, bet modifikuotas Arbor savo Peakflow SP sistemoms. Eismo stebėjimą ir atakų aptikimą atlieka Peakflow SP CP pagal Arborflow duomenis, gautus iš TMS. Kai aptinkama ataka, Peakflow SP CP operatorius duoda komandą ją nuslopinti, po kurios TMS įjungia filtrus ir išvalo srautą nuo atakos. Skirtingai nei Cisco, Peakflow SP TMS serveris negali veikti savarankiškai, jo veikimui reikalingas Peakflow SP CP serveris, kuris analizuoja srautą.

- Šiandien dauguma ekspertų sutinka, kad užduotys apsaugoti vietines tinklo dalis (pavyzdžiui, prijungti duomenų centrus arba prijungti tolesnius tinklus) yra veiksmingos.

Matyt, dauguma šiuolaikinių kompiuterių sistemų vartotojų yra girdėję apie DDoS atakos sąvoką. Kaip tai padaryti patiems, žinoma, dabar nebus svarstoma (išskyrus informacinius tikslus), nes tokie veiksmai yra neteisėti pagal bet kokius teisės aktus. Tačiau bus galima sužinoti, kas tai apskritai yra ir kaip visa tai veikia. Tačiau iš karto atkreipkime dėmesį: toliau pateiktos medžiagos neturėtumėte suvokti kaip kažkokių nurodymų ar veiksmų vadovo. Informacija pateikiama tik bendram problemos supratimui ir tik teorinėms žinioms. Tam tikrų programinės įrangos produktų naudojimas ar neteisėtų veiksmų organizavimas gali užtraukti baudžiamąją atsakomybę.

Kas yra DDoS ataka prieš serverį?

Pati DDoS atakos sąvoka gali būti aiškinama remiantis angliškos santrumpos dekodavimu. Santrumpa reiškia paskirstytą paslaugų atsisakymą, tai yra, grubiai tariant, atsisakymą teikti paslaugą ar atlikti našumą.

Jei suprantate, kas yra DDoS ataka prieš serverį, tai apskritai yra resurso apkrova per padidėjusį vartotojų užklausų (užklausų) skaičių per tam tikrą ryšio kanalą, kuris, žinoma, turi apribojimų srautui, kai serveris tiesiog negali susidoroti. Dėl to susidaro perkrova. Tiesą sakant, serverio programinė ir techninė įranga tiesiog neturi pakankamai kompiuterinių išteklių, kad galėtų patenkinti visas užklausas.

Atakų organizavimo principai

DDoS ataka iš esmės pagrįsta keliomis pagrindinėmis sąlygomis. Svarbiausia pirmame etape gauti prieigą prie vartotojo kompiuterio ar net serverio, įvedant į jį kenkėjišką kodą programų, kurios šiandien paprastai vadinamos Trojos arkliais, pavidalu.

Kaip šiame etape pačiam organizuoti DDoS ataką? Visiškai paprasta. Kompiuteriams užkrėsti gali būti naudojami vadinamieji snifferiai. Pakanka nusiųsti aukai el. laišką su priedu (pavyzdžiui, paveikslėliu su vykdomuoju kodu), atidarius užpuolikas per savo IP adresą įgyja prieigą prie svetimo kompiuterio.

Dabar keli žodžiai apie tai, ką apima antrasis etapas, apimantis DDoS ataką. Kaip pateikti kitą prašymą? Būtina, kad į serverį ar interneto šaltinį būtų išsiųstas maksimalus užklausų skaičius. Natūralu, kad to negalima padaryti iš vieno terminalo, todėl turėsite naudoti papildomus kompiuterius. Išvada rodo pati: būtina, kad įvežtas virusas juos užkrėstų. Paprastai tokie scenarijai, kurių paruoštas versijas galima rasti net internete, savaime kopijuoja ir užkrečia kitus terminalus tinklo aplinkoje, jei yra aktyvus ryšys arba per internetą.

DDoS atakų tipai

DDoS ataka bendrąja prasme taip vadinama tik sąlyginai. Tiesą sakant, yra mažiausiai keturios jo rūšys (nors šiandien yra net 12 modifikacijų):

- serverio gedimas siunčiant neteisingus nurodymus vykdyti;

- masinis vartotojo duomenų siuntimas, dėl kurio atliekamas ciklinis patikrinimas;

- potvynis – neteisingai suformuotos užklausos;

- ryšio kanalo sutrikimas, perpildant klaidingais adresais.

Išvaizdos istorija

Pirmą kartą apie tokio pobūdžio išpuolius jie pradėjo kalbėti dar 1996 m., tačiau tada niekas to nesureikšmino. Ši problema buvo pradėta rimtai smerkti tik 1999 m., kai buvo užpulti didžiausi pasaulyje serveriai, tokie kaip Amazon, Yahoo, E-Trade, eBay, CNN ir kt.

Dėl šių pasekmių buvo patirti dideli nuostoliai dėl šių paslaugų sutrikimo, nors tuo metu tai buvo tik daliniai atvejai. Kol kas nekalbama apie plačiai paplitusią grėsmę.

Garsiausias DDoS atakos atvejis

Tačiau, kaip vėliau paaiškėjo, tuo reikalas neapsiribojo. Didžiausia DDoS ataka per visą kompiuterių pasaulio istoriją užfiksuota 2013 metais, kai kilo ginčas tarp Spamhaus ir olandų tiekėjo Cyberbunker.

Pirmoji organizacija be jokio paaiškinimo įtraukė tiekėją į nepageidaujamų elektroninių laiškų siuntėjų sąrašą, nepaisant to, kad jos serveriais naudojosi daugelis gerbiamų (ir nelabai gerbiamų) organizacijų ir tarnybų. Be to, tiekėjo serveriai, kad ir kaip keistai atrodytų, buvo buvusiame NATO bunkeryje.

Reaguodama į tokius veiksmus „Cyberbunker“ pradėjo ataką, kurią perėmė „CDN CloudFlare“. Pirmasis smūgis buvo kovo 18 d., kitą dieną užklausų greitis išaugo iki 90 Gbit/s, 21 dieną buvo užliūlis, tačiau kovo 22 dieną greitis jau siekė 120 Gbit/s. Išjungti „CloudFlare“ nepavyko, todėl greitis buvo padidintas iki 300 Gbit/s. Iki šiol tai yra rekordinis skaičius.

Kas yra DDoS atakų programos?

Kalbant apie šiuo metu naudojamą programinę įrangą, dažniausiai naudojama programa laikoma LOIC programa, kuri, tačiau, leidžia atakuoti tik serverius su jau žinomais IP ir URL adresais. Liūdniausia yra tai, kad jis paskelbtas internete nemokamai parsisiųsti.

Tačiau, kaip jau aišku, ši programa gali būti naudojama tik kartu su programine įranga, leidžiančia gauti prieigą prie kito asmens kompiuterio. Dėl akivaizdžių priežasčių čia nepateikiami pavadinimai ir visos jų naudojimo instrukcijos.

Kaip pačiam surengti ataką?

Taigi, mums reikia DDoS atakos. Trumpai pažiūrėkime, kaip tai padaryti patiems. Daroma prielaida, kad uostiklis veikė ir jūs turite prieigą prie kažkieno terminalo. Kai paleisite vykdomąjį Loic.exe programos failą, tiesiog įveskite reikiamus adresus lange ir paspauskite mygtuką Užrakinti.

Po to, koreguojant perdavimo greitį per HTTP/UDF/TCP protokolus, fader nustatoma maksimaliai (10 pagal numatytąją minimumą), o po to atakai pradėti naudojamas mygtukas IMMA CHARGIN MAH LAZER.

Kaip apsisaugoti nuo atakų?

Kalbėdami apie tai, kokias programas galite rasti DDoS atakoms, negalite ignoruoti apsaugos įrankių. Juk net trečiasis Niutono dėsnis teigia, kad bet koks veiksmas sukelia reakciją.

Paprasčiausiu atveju naudojamos antivirusinės ir ugniasienės (vadinamosios ugniasienės), kurios gali būti pateikiamos arba programine forma, arba kaip kompiuterio techninė įranga. Be to, daugelis saugos teikėjų gali perskirstyti užklausas tarp kelių serverių, filtruoti gaunamą srautą, įdiegti pasikartojančias apsaugos sistemas ir pan.

Vienas iš atakų vykdymo būdų yra DNS stiprinimo technika – rekursinių užklausų siuntimo į DNS serverius su neegzistuojančiais grąžinimo adresais technologija. Atitinkamai, kaip apsaugą nuo tokių nelaimių, galite saugiai naudoti universalų fail2ban paketą, kuris šiandien leidžia įdiegti gana galingą barjerą tokio pobūdžio laiškams.

Ką dar reikia žinoti?

Apskritai net vaikas, jei pageidauja, gali pasiekti jūsų kompiuterį. Tokiu atveju net kai kurios ypač sudėtingos specializuotos programinės įrangos nereikia, o vėliau DDoS ataka gali būti įvykdyta iš jūsų „zombių“ kompiuterio. Kaip tai padaryti patiems, apskritai jau aišku.

Bet nemanau, kad verta daryti tokius dalykus. Tiesa, kai kurie pradedantieji vartotojai ir programuotojai tokius veiksmus bando atlikti, taip sakant, vien dėl sportinio intereso. Atminkite: bet kuris išmanantis administratorius išsiaiškins, jei ne jūs, tai teikėjo vietą, net jei tam tikru metu internete buvo naudojamas anoniminis tarpinis serveris. Jums nereikia eiti toli. Tas pats „WhoIs“ šaltinis gali suteikti daug informacijos, apie kurią net nežinote. Na, tada, kaip sakoma, tai technikos reikalas.

Tereikia kreiptis į savo paslaugų teikėją su atitinkama užklausa, nurodant išorinį IP, ir jis (remiantis tarptautiniais standartais) pateiks duomenis apie Jūsų buvimo vietą ir asmens duomenis. Todėl aukščiau pateikta medžiaga neturėtų būti vertinama kaip paskata imtis neteisėtų veiksmų. Tai kupina gana rimtų pasekmių.

Tačiau kalbant apie pačias atakas, verta atskirai pasakyti, kad jūs patys turėtumėte imtis tam tikrų priemonių sistemai apsaugoti, nes kenkėjiškų kodų gali būti net interneto reklamjuostėse, o paspaudus į kompiuterį galima atsisiųsti Trojos arklys. Ir ne visos antivirusinės programos sugeba filtruoti tokias grėsmes. O apie tai, kad kompiuteris gali virsti kažkokia zombių dėže, apskritai nekalbama. Vartotojas gali to net nepastebėti (nebent padidėtų išeinantis srautas). Fail2ban paketo įdiegimas ir konfigūravimas yra gana sudėtingas, todėl kaip primityviausią priemonę turėtumėte naudoti rimtą antivirusinę programą (Eset, Kaspersky), o ne nemokamus programinės įrangos produktus, taip pat neišjungti pačios Windows apsaugos priemonių, tokių kaip ugniasienė.

Paskirstytos paslaugų atsisakymo atakos arba trumpiau DDoS tapo įprastu reiškiniu ir dideliu galvos skausmu interneto išteklių savininkams visame pasaulyje. Štai kodėl apsauga nuo DDoS atakų svetainėje šiandien yra ne papildoma galimybė, o būtina sąlyga tiems, kurie nori išvengti prastovų, didžiulių nuostolių ir sugadintos reputacijos.

Išsamiau papasakosime, kas yra ši liga ir kaip nuo jos apsisaugoti.

Kas yra DDoS

Paskirstytas atsisakymas teikti paslaugą arba „Paskirstytas atsisakymas teikti paslaugą“ yra ataka prieš informacinę sistemą, kad ji negalėtų apdoroti vartotojų užklausų. Paprastais žodžiais tariant, DDoS apima žiniatinklio išteklių ar serverio srautą iš daugybės šaltinių, todėl jie tampa nepasiekiami. Dažnai tokia ataka vykdoma siekiant išprovokuoti tinklo išteklių veikimo sutrikimus didelėje įmonėje ar vyriausybinėje organizacijoje

DDoS ataka yra panaši į kitą įprastą žiniatinklio grėsmę – paslaugų atsisakymą (DoS). Vienintelis skirtumas yra tas, kad tipinė paskirstyta ataka kyla iš vieno taško, o DDos ataka yra labiau paplitusi ir ateina iš skirtingų šaltinių.

Pagrindinis DDoS atakos tikslas yra padaryti svetainę nepasiekiamą lankytojams blokuojant jos veikimą. Tačiau pasitaiko atvejų, kai tokie išpuoliai vykdomi siekiant nukreipti dėmesį nuo kitų žalingų poveikių. Pavyzdžiui, DDoS ataka gali būti įvykdyta, kai pažeidžiama apsaugos sistema, siekiant perimti organizacijos duomenų bazę.

DDoS atakos sulaukė visuomenės dėmesio 1999 m., kai didelių kompanijų (Yahoo, eBay, Amazon, CNN) tinklalapiuose įvyko daugybė atakų. Nuo tada tokio tipo elektroniniai nusikaltimai tapo pasauline grėsme. Specialistų teigimu, pastaraisiais metais jų dažnis išaugo 2,5 karto, o maksimali galia ėmė viršyti 1 Tbit/sek. Kas šešta Rusijos įmonė bent kartą tapo DDoS atakos auka. Iki 2020 metų bendras jų skaičius sieks 17 mln.

Prieglobos platforma su 24/7 apsauga nuo sudėtingiausių DDoS atakų.

DDoS atakų priežastys

- Asmeninis priešiškumas. Tai dažnai skatina užpuolikus pulti korporacijas ar vyriausybines įmones. Pavyzdžiui, 1999 m. buvo užpultos FTB interneto svetainės, todėl jos neveikė kelioms savaitėms. Taip atsitiko todėl, kad FTB pradėjo didelio masto reidą prieš programišius.

- Politinis protestas. Paprastai tokias atakas vykdo hacktivistai – IT specialistai, turintys radikalių pažiūrų į pilietinį protestą. Gerai žinomas pavyzdys – kibernetinių atakų serija prieš Estijos vyriausybines agentūras 2007 m. Tikėtina jų priežastis buvo galimybė nugriauti paminklą kariui išvaduotojui Taline.

- Pramogos.Šiandien vis daugiau žmonių domisi DDoS ir nori joje išbandyti savo jėgas. Naujokai įsilaužėliai dažnai pradeda atakas norėdami pasilinksminti.

- Prievartavimas ir šantažas. Prieš pradėdamas ataką, įsilaužėlis susisiekia su resurso savininku ir reikalauja išpirkos.

- Varzybos. DDoS atakas galima užsisakyti iš nesąžiningos įmonės, siekiant paveikti savo konkurentus.

Kas yra potencialios aukos?

DDoS gali sunaikinti bet kokio dydžio svetaines – nuo įprastų tinklaraščių iki didžiausių korporacijų, bankų ir kitų finansinių institucijų.

Remiantis „Kaspersky Lab“ atliktais tyrimais, ataka įmonei gali kainuoti iki 1,6 mln. Tai rimta žala, nes užpultas žiniatinklio šaltinis kurį laiką negali būti aptarnaujamas, todėl atsiranda prastovos.

Dažniausiai svetainės ir serveriai kenčia nuo DDoS atakų:

- didelės įmonės ir vyriausybinės agentūros;

- finansų įstaigos (bankai, valdymo įmonės);

- kuponų paslaugos;

- gydymo įstaigos;

- mokėjimo sistemos;

- Žiniasklaidos ir informacijos kaupikliai;

- Internetinės parduotuvės ir elektroninės prekybos įmonės;

- Internetiniai žaidimai ir žaidimų paslaugos;

- kriptovaliutų biržos.

Neseniai prie interneto prijungta įranga, bendrai vadinama „daiktų internetu“ (IoT), buvo įtraukta į liūdną dažnų DDoS atakų aukų sąrašą. Didžiausią augimo dinamiką šioje srityje rodo kibernetinės atakos, kuriomis siekiama sutrikdyti didelių parduotuvių ar prekybos centrų internetines kasas.

Veikimo mechanizmas

Visi žiniatinklio serveriai vienu metu gali apdoroti užklausų skaičių. Be to, yra ribojamas kanalo, jungiančio tinklą ir serverį, pralaidumas. Siekdami apeiti šiuos apribojimus, užpuolikai sukuria kompiuterių tinklą su kenkėjiška programine įranga, vadinamą „botnetu“ arba „zombių tinklu“.

Norėdami sukurti robotų tinklą, kibernetiniai nusikaltėliai platina Trojos arklys per el. pašto informacinius biuletenius, socialinius tinklus ar svetaines. Kompiuteriai, įtraukti į robotų tinklą, neturi fizinio ryšio vienas su kitu. Juos vienija tik „tarnavimas“ įsilaužėlio savininko tikslams.

DDoS atakos metu įsilaužėlis siunčia komandas „užkrėstiems“ zombių kompiuteriams ir jie pradeda ataką. Botnetai generuoja didžiulį srautą, kuris gali perkrauti bet kurią sistemą. Pagrindiniai DDoS „objektai“ paprastai yra serverio pralaidumas, DNS serveris ir pats interneto ryšys.

DDoS atakos požymiai

Kai užpuolikų veiksmai pasiekia savo tikslą, tai akimirksniu gali lemti serverio ar ten talpinamo resurso veikimo sutrikimai. Tačiau yra keletas netiesioginių ženklų, pagal kuriuos galite sužinoti apie DDoS ataką pačioje pradžioje.

- Serverio programinė įranga ir OS paleidžiami dažnai ir aiškiai nepavyks- užšalti, netinkamai išjungti ir pan. aparatinės įrangos talpa serverio, kuris smarkiai skiriasi nuo dienos vidurkio.

- Spartus padidėjimas įeinantyseismo viename ar keliuose prievaduose.

- Pakartotinai pasikartojantys to paties tipo veiksmai klientai viename šaltinyje (eikite į svetainę, įkelkite failą).

- Analizuojant serverio, užkardos ar tinklo įrenginių žurnalus (vartotojo veiksmų žurnalus), paaiškėjo daug prašymų to paties tipo iš skirtingų šaltinių į vieną uostas ar paslauga. Turėtumėte būti ypač atsargūs, jei užklausų auditorija smarkiai skiriasi nuo svetainės ar paslaugos tikslo.

DDoS atakų tipų klasifikacija

Protokolinis puolimas (transporto sluoksnis)

DDoS ataka yra nukreipta į serverio arba žiniatinklio resurso tinklo sluoksnį, todėl ji dažnai vadinama tinklo sluoksnio arba transporto sluoksnio ataka. Jo tikslas yra perkrauti lentelės vietą žurnalų pagrindu veikiančioje užkardoje, centriniame tinkle arba apkrovos balansavimo sistemoje.

Labiausiai paplitęs DDoS metodas transportavimo lygmenyje yra tinklo potvynis, sukuriant didžiulį fiktyvių užklausų srautą skirtingais lygiais, kurių priimantis mazgas fiziškai negali apdoroti.

Paprastai tinklo paslauga naudoja FIFO taisyklę, o tai reiškia, kad kompiuteris neapdoroja antrosios užklausos, kol neapdoroja pirmosios. Tačiau atakos metu užklausų skaičius išauga tiek, kad įrenginys neturi pakankamai išteklių pirmai užklausai įvykdyti. Dėl to potvynis kiek įmanoma prisotina pralaidumą ir visiškai užkemša visus ryšio kanalus.

Dažni tinklo užtvindymo tipai

- HTTP potvynis- į užpultą serverį siunčiama daugybė įprastų arba šifruotų HTTP pranešimų, užkemšančių ryšio mazgus.

- ICMP potvynis- užpuoliko botnetas perkrauna aukos pagrindinį kompiuterį paslaugų užklausomis, į kurias jis privalo pateikti atsakymus. Ypatingas tokio tipo atakų pavyzdys yra Ppotvynis arba Smurf ataka, kai ryšio kanalai užpildomi ping užklausomis, naudojamomis tinklo mazgo prieinamumui patikrinti. Būtent dėl ICMP užtvindymo grėsmės sistemos administratoriai dažnai visiškai blokuoja galimybę teikti ICMP užklausas naudodami ugniasienę.

- SYN potvynis- ataka paveikia vieną iš pagrindinių TCP protokolo mechanizmų, žinomų kaip „trigubo rankos paspaudimo“ principas (užklausos-atsakymo algoritmas: SYN paketas – SYN-ACK paketas – ACK paketas). Auka yra užpulta netikrų SYN užklausų be atsako. Vartotojo kanalas yra užkimštas TCP jungčių iš išeinančių jungčių, laukiančių atsakymo ACK paketo, eilės.

- UDP potvynis- atsitiktiniai aukos pagrindinio kompiuterio prievadai yra užtvindyti UDP paketais, kurių atsakymai perkrauna tinklo išteklius. Vadinamas UDP potvynis, nukreiptas į DNS serverį DNS potvynis.

- MAC potvynis- taikinys yra tinklo įranga, kurios prievadai yra užkimšti „tuščių“ paketų su skirtingais MAC adresais srautais. Siekiant apsisaugoti nuo tokio tipo DDoS atakų, tinklo jungikliai sukonfigūruoti tikrinti galiojimą ir filtruoti MAC adresus.

Taikymo lygmens atakos (infrastruktūros sluoksnis)